Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

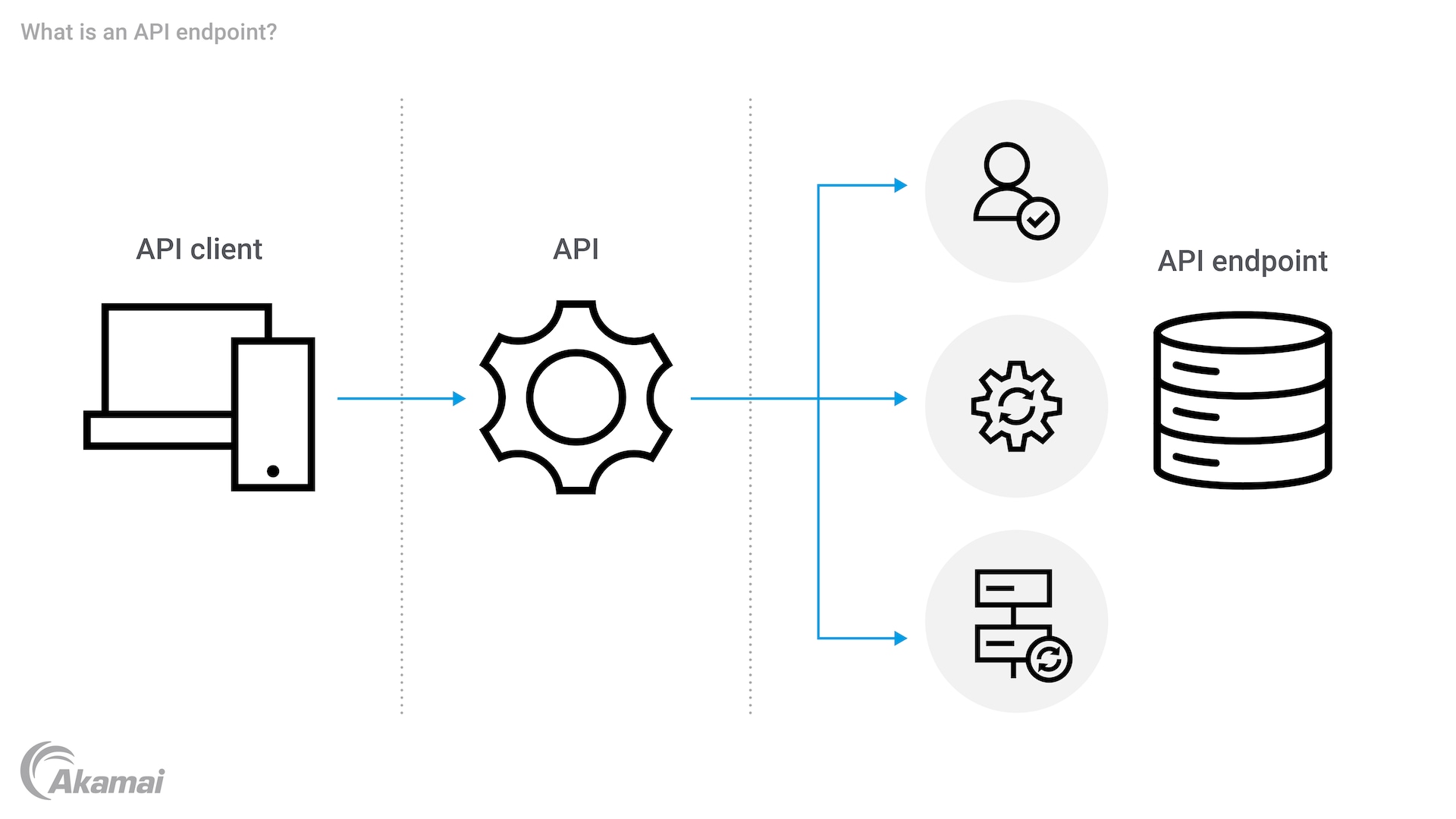

Gli endpoint delle API (Application Programming Interface) sono percorsi o URL specifici in cui un client può accedere a un'API. Questi endpoint fungono da ingresso autorizzato che consente alle applicazioni di interagire con i servizi, recuperare i dati ed eseguire determinate funzioni.

Poiché gli endpoint possono rendere visibili informazioni sensibili e consentire l'accesso a sistemi critici, i criminali informatici considerano gli endpoint delle API come un vettore di attacco altamente efficace. Per proteggere gli endpoint delle API, i team addetti alla sicurezza devono adottare un approccio multilivello alla sicurezza e attenersi a diverse best practice fondamentali.

Che cosa sono gli endpoint delle API?

Un'API è un insieme di definizioni e protocolli che consente ai programmi software o ai sistemi di comunicare tra loro. Svolgendo un ruolo intermedio, le API regolano il modo in cui i sistemi possono interagire e consentire alle applicazioni di condividere dati e funzionalità con altre applicazioni, clienti e utenti esterni. Poiché consentono a un'applicazione di accedere ai dati e alle funzionalità di altre applicazioni, le API aiutano a connettere applicazioni e sistemi, consentendo, al contempo, agli sviluppatori di creare applicazioni più potenti più rapidamente.

Gli endpoint delle API fungono da gateway per la comunicazione tra le applicazioni, fornendo l'esatta posizione di dati o risorse. A un livello base, gli endpoint delle API sono URL specifici che consentono alle applicazioni o ai sistemi di accedere alle risorse o ai servizi offerti da un'altra applicazione o sistema. Questi URL degli endpoint consentono alle applicazioni client di effettuare richieste HTTP, come GET, POST, PUT o DELETE, mentre interagiscono con l'API. Le richieste agli endpoint vengono effettuate inviando un metodo HTTP specifico insieme all'URL. Il server delle API elabora la richiesta e restituisce una risposta. Questa semplice interazione è alla base delle moderne applicazioni web.

La necessità della sicurezza degli endpoint delle API

Poiché le API svolgono un ruolo essenziale nelle applicazioni e nei sistemi digitali moderni, i team addetti alla sicurezza aziendale devono proteggere e proteggere gli endpoint delle API. Un'eccellente protezione degli endpoint delle API consente alle organizzazioni di raggiungere obiettivi critici.

- Proteggere i dati sensibili: gli endpoint delle API spesso gestiscono dati sensibili come informazioni personali, dati finanziari e proprietà intellettuale. Quando gli endpoint non sono protetti, i criminali possono sfruttarli per esfiltrare i dati o compromettere la riservatezza e l'integrità delle informazioni sensibili.

- Conservare la fiducia degli utenti: la mancata protezione degli endpoint delle API può danneggiare notevolmente la reputazione di un'organizzazione e compromettere la fiducia di utenti, clienti e partner. Creare fiducia con queste parti interessate richiede una solida sicurezza degli endpoint.

- Garantire la conformità: in molti settori regolamentati, la mancata protezione delle informazioni sensibili dei clienti e dei dati riservati può comportare multe e sanzioni legali salate. Una maggiore sicurezza aiuta ad evitare questi problemi garantendo la conformità a normative e standard come GDPR, HIPAA e PCI DSS.

- Prevenire i danni finanziari: le violazioni dei dati e gli incidenti di sicurezza spesso causano perdite finanziarie dirette quando i criminali prosciugano conti bancari o trasferiscono fondi in modo fraudolento. Tuttavia, la mancata protezione degli endpoint delle API comporta anche costi indiretti di mitigazione, indagini legali e perdita di opportunità commerciali.

- Evitare le interruzioni aziendali: gli endpoint delle API sono parte integrante delle performance di applicazioni e sistemi. Una solida sicurezza degli endpoint aiuta a prevenire interruzioni e problemi di downtime, nonché attacchi DoS (Denial-of-Service) o DDoS (Distributed Denial-of-Service) che possono causare il rallentamento o l'arresto delle applicazioni.

Sfide legate alla protezione degli endpoint delle API

Mantenere una solida sicurezza degli endpoint delle API richiede ai team IT la necessità di gestire una serie di sfide.

- Superficie di attacco complessa: per rendere varie funzioni disponibili ad altre applicazioni e sistemi, le API devono rendere visibili più endpoint, che, insieme al crescente numero di API, si traduce in una superficie di attacco molto più ampia. Ogni endpoint reso visibile è un potenziale punto di accesso per i criminali.

- Nuove minacce: i criminali perfezionano continuamente i loro metodi e cercano nuove vulnerabilità da attaccare. Tenere il passo con le minacce più recenti e garantire che tutti gli endpoint delle API siano protetti dalle minacce richiede una costante vigilanza.

- Mancanza di visibilità: il personale addetto alla sicurezza IT spesso trova difficile visualizzare e inventariare tutte le proprie API, a causa della crescente complessità e decentralizzazione degli ecosistemi IT, sia on-premise che nel cloud. Le API di terze parti, le API open-source e le API ombra rendono ancora più impegnativa l'identificazione delle risorse.

- Impatto sulle performance: molte delle tecniche utilizzate per proteggere gli endpoint delle API, come la crittografia, la verifica e la limitazione della velocità, possono influire negativamente sulla reattività e sulle performance delle API, a seconda dei tipi di strumenti utilizzati. I team IT devono bilanciare strettamente la necessità di sicurezza con l'esigenza di fornire agli utenti un'experience rapida e agevole.

- Tempistiche di sviluppo: i team addetti allo sviluppo sono costantemente sotto pressione per rilasciare nuove app e API più rapidamente. Se i team rilasciano nuovi prodotti o nuove versioni lavorando ogni giorno sotto pressione, il rigore dei test di sicurezza e l'aderenza ai protocolli di sicurezza possono risentirne.

- Rapida crescita: in molte organizzazioni, le API e gli endpoint delle API vengono sviluppati da più team in diverse aree, senza un sistema centrale che consente di introdurre la sicurezza nel processo. Di conseguenza, spesso diventa più difficile proteggere gli endpoint delle API in fase di produzione.

- Integrazioni: le API sono spesso integrate con altri sistemi, servizi e applicazioni web. Quando il livello di sicurezza di questi sistemi esterni non è all'altezza, può introdurre nuove vulnerabilità.

Minacce alla sicurezza degli endpoint delle API

L'universo delle minacce agli endpoint della sicurezza delle API è ampio e in continua crescita. Tra le minacce più comuni, figurano le seguenti:

- Violazione dei processi di autenticazione e autorizzazione: quando i meccanismi di autenticazione sono deboli o implementati in modo errato, possono consentire ai criminali di ottenere un accesso non autorizzato alle API. I problemi con i processi di autorizzazione possono consentire agli utenti legittimi o ai criminali di disporre di autorizzazioni che non dovrebbero avere, causando potenziali violazioni.

- Attacchi di tipo injection: gli attacchi di tipo injection si verificano quando vengono inseriti codice o dati dannosi in una richiesta API per sfruttare vulnerabilità o difetti presenti nel codice delle API. Di conseguenza, i criminali possono essere in grado di eseguire comandi dannosi o accedere a dati non autorizzati.

- Attacchi DoS (Denial-of-Service): un attacco DoS agli endpoint delle API cerca di rendere un'API non disponibile per gli utenti legittimi sovraccaricandola con un numero eccessivo di richieste o sfruttando le vulnerabilità che consumano tutte le sue risorse. I criminali possono inviare un numero enorme di richieste all'endpoint, superando la sua capacità di gestire il traffico. In altri metodi, i criminali aprono un numero eccessivo di connessioni all'API o inviano payload XML creati in modo dannoso per consumare le risorse del server, della memoria e della CPU.

- Visibilità dei dati sensibili: alcuni attacchi sfruttano le informazioni ottenute dal traffico non crittografato o in cui un endpoint delle API rende inavvertitamente visibili troppe informazioni in risposta a una richiesta API.

- Attacchi MITM (Machine-In-The-Middle): in questa forma di minaccia agli endpoint delle API, i criminali intercettano e/o alterano la comunicazione tra due parti ignare, portando potenzialmente a furto di dati, manipolazione e accesso non autorizzato. Per posizionarsi tra un client e un server delle API, i criminali possono utilizzare tecniche come intercettazione o spoofing DNS.

- Errata configurazione della sicurezza: quando i team IT configurano in modo errato gli endpoint delle API, i criminali possono ottenere facilmente un accesso non autorizzato. Un'errata configurazione può essere il risultato di configurazioni incomplete, impostazioni non sicure o un mancato aggiornamento.

- Attacchi di forza bruta: i criminali utilizzano spesso strumenti automatizzati per tentare di accedere a un account utilizzando più combinazioni di nome utente e password.

Soluzioni per proteggere gli endpoint delle API

Per proteggere gli endpoint delle API, i team IT possono implementare un'ampia gamma di tecnologie e soluzioni.

Tecnologie di autenticazione e autorizzazione: l'implementazione di sistemi e tecnologie di comprovata validità per l'autenticazione e l'autorizzazione dei client è uno dei passaggi più importanti per la protezione degli endpoint delle API. OAuth 2.0 è un sistema che gestisce un'autorizzazione sicura basata su token e fornisce un accesso limitato agli account utente su un servizio HTTP. OpenID Connect aggiunge un livello di identità oltre a quello offerto dal sistema OAuth 2.0. I token JWT (JSON Web Token) sono un mezzo compatto e sicuro per gli URL per rappresentare le richieste da trasferire tra due parti.

Soluzioni di crittografia dei dati: l'utilizzo dei protocolli SSL/TLS per crittografare i dati in transito garantisce che le chiamate API non possano essere intercettate o manomesse. La tecnologia TLS (Transport Layer Security) crittografa i dati mentre si spostano tra il client e il server per prevenire intercettazioni e manomissioni. L'SSL (Secure Socket Layer) è un modello di crittografia precedente ora sostituito principalmente dal TLS per una maggiore sicurezza.

Gateway API: i gateway forniscono determinate protezioni agli endpoint delle API agendo come un unico punto di ingresso per le richieste API. Ciò consente ai gateway di eseguire determinate funzioni di sicurezza, come la limitazione della velocità, il bilanciamento del carico e il monitoraggio.

Limitazione e regolazione della velocità: controllando il numero di richieste API che un client può effettuare in un dato periodo di tempo, la tecnologia di limitazione della velocità previene gli abusi e mitiga gli attacchi DoS. La regolazione limita la larghezza di banda disponibile per i client per evitare un utilizzo eccessivo delle risorse.

Firewall: una soluzione WAF (Web Application Firewall ) protegge gli endpoint da exploit comuni come XSS (Cross-Site Scripting), SQL injection e altre minacce alla sicurezza.

SIEM: i sistemi SIEM (Security Information and Event Management) raccolgono e analizzano le attività da diverse risorse in un ecosistema IT, inclusi gli endpoint delle API, per fornire un'analisi in tempo reale sugli avvisi di sicurezza.

Controllo degli accessi: la tecnologia che fornisce il controllo degli accessi basato sui ruoli (RBAC) limita l'accesso agli endpoint delle API in base ai ruoli dei singoli utenti. Il controllo degli accessi basato sugli attributi (ABAC) utilizza attributi come utente, risorsa e ambiente per controllare gli accessi e prendere decisioni sull'accesso basate sul contesto.

Piattaforme per la gestione delle API: queste soluzioni forniscono strumenti per la creazione, la pubblicazione, il monitoraggio e la protezione degli endpoint delle API. Le funzioni di sicurezza integrate possono includere strumenti per la gestione delle chiavi delle API, l'autenticazione degli utenti, l'analisi e molto altro.

Monitoraggio e registrazione: gli strumenti per il monitoraggio di contingenza del traffico delle API possono rivelare modelli insoliti che potrebbero indicare attività dannose. Le soluzioni di registrazione conservano record dettagliati delle richieste e delle risposte API per il controllo e l'analisi forense.

Piattaforme di gestione dei bot: le soluzioni di gestione dei bot rilevano e gestiscono il traffico proveniente dai bot per prevenire attacchi automatizzati, scraping dei dati e altre attività dannose dirette agli endpoint delle API.

Test sulla sicurezza: la tecnologia dei test sulla sicurezza include scanner automatizzati e test di penetrazione manuali.

Le best practice per proteggere gli endpoint delle API

Oltre a una specifica tecnologia di sicurezza, le organizzazioni possono aiutare a proteggere gli endpoint delle API aderendo a diverse best practice.

- Convalida dell'input: garantire che tutti gli input siano adeguatamente convalidati può prevenire minacce come gli attacchi injection. Anche la pulizia o la sanificazione degli input per rimuovere dati potenzialmente dannosi possono aiutare a prevenire gli attacchi.

- Adozione del sistema Zero Trust: in un modello di sicurezza Zero Trust, nessuna entità all'interno o all'esterno dell'organizzazione viene considerata attendibile per impostazione predefinita. Ogni utente, dispositivo e applicazione che richiede l'accesso a un endpoint delle API deve essere continuamente autenticato e verificato a ogni richiesta. Il modello Zero Trust include anche il principio del privilegio minimo, in cui gli utenti e le applicazioni dispongono solo del livello minimo di accesso necessario per eseguire le proprie attività.

- Utilizzo del protocollo HTTPS: rendendo l'HTTPS l'unica opzione di comunicazione disponibile, i team IT possono impedire che password, chiavi private e informazioni sulle carte di credito vengano facilmente rubate o lette da testo in chiaro da parte di sniffer di pacchetti e attacchi MITM (Machine-in-The-Middle).

- Utilizzo costante di una tecnica di hashing delle password unidirezionale: la protezione delle password con la crittografia unidirezionale (hashing), anziché con la crittografia simmetrica, le rende più sicure dai criminali.

- Progettazione sicura delle API: l'introduzione di misure di sicurezza nel processo di sviluppo può aiutare a produrre endpoint delle API con un minor numero di vulnerabilità e difetti.

- Applicazione di patch e aggiornamenti: i team IT devono applicare regolarmente patch e aggiornamenti agli endpoint per eliminare difetti noti, vulnerabilità e altri rischi per la sicurezza.

- Intelligence sulle minacce: i team IT devono tenere il passo con l'intelligence sulle best practice per la sicurezza delle API e sulle minacce più recenti agli endpoint delle API, come quelle riportate nell'elenco OWASP sulle 10 principali vulnerabilità per la sicurezza delle API.

Domande frequenti (FAQ)

Gli endpoint delle API sono percorsi specifici all'interno di un'API che consentono ai client di interagire con i servizi di back-end. Ogni endpoint rappresenta una funzione o una risorsa univoca.

Le API REST (Representative State Transfer) e SOAP (Simple Object Access Protocol) richiedono approcci diversi alla sicurezza a causa dei protocolli e degli standard sottostanti. Le API REST sono più leggere e semplici, pertanto sono facili da implementare, ma richiedono meccanismi di sicurezza più completi. La sicurezza delle API REST si basa principalmente sulla sicurezza a livello di trasporto, sull'autenticazione basata su token e sui meccanismi di sicurezza HTTP. Gli endpoint delle API SOAP richiedono sia la sicurezza a livello di trasporto che quella a livello di messaggio utilizzando gli standard WS-Security.

Soluzioni per la sicurezza di Akamai

Le soluzioni per la sicurezza di Akamai proteggono le applicazioni che danno impulso alle vostre attività aziendali e rafforzano le interazioni, senza compromettere le performance o la customer experience. Tramite la scalabilità della nostra piattaforma globale e la visibilità delle minacce, possiamo unire le nostre forze per prevenire, rilevare e mitigare le minacce affinché voi possiate rafforzare la fiducia nel brand e realizzare la vostra visione.