Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

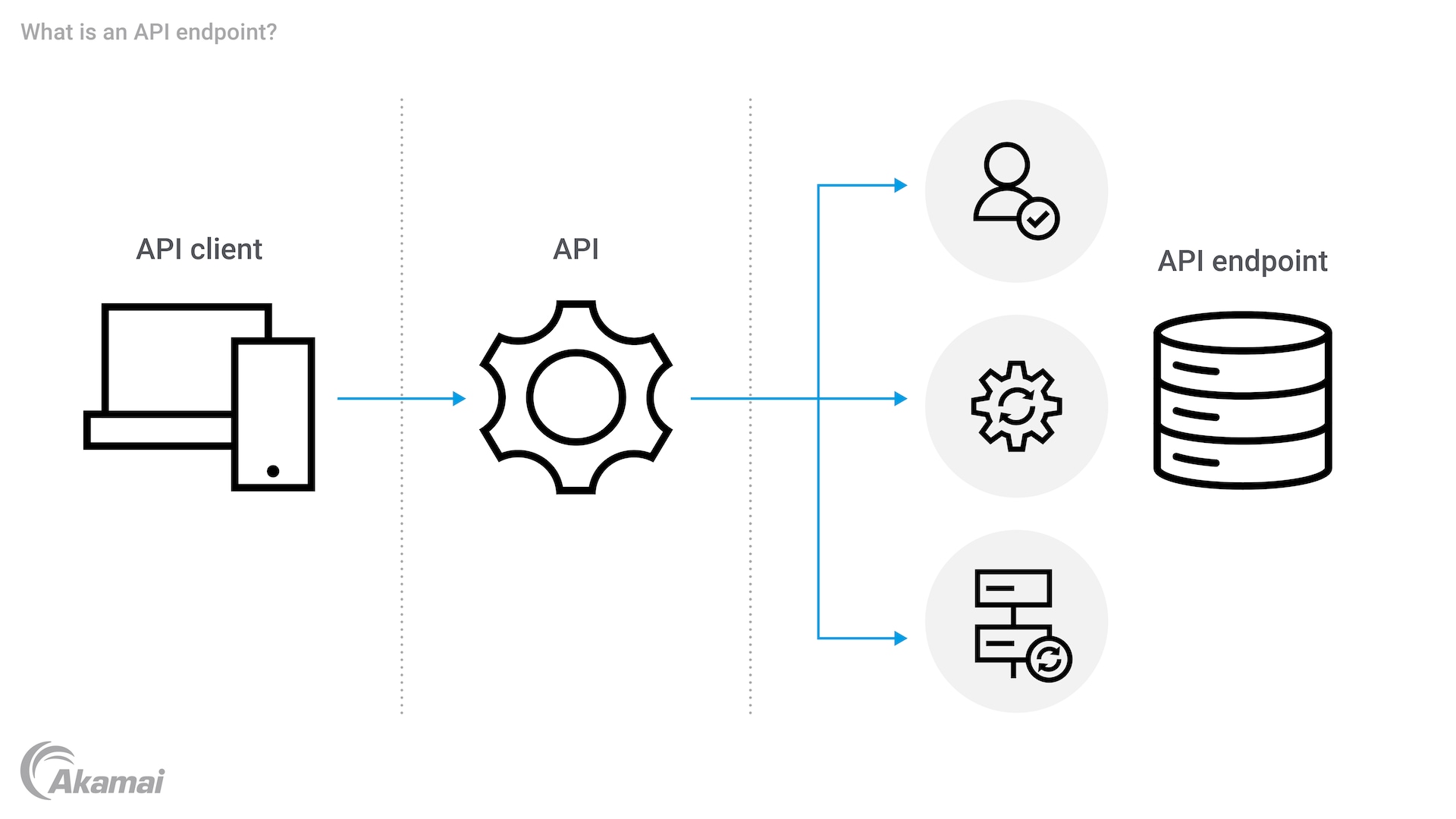

Les points de terminaison d'interface de programmation d'application (API) sont des chemins ou des URL spécifiques par lesquels un client peut accéder à une API. Ces points de terminaison servent d'entrée autorisée qui permet aux applications d'interagir avec les services, de récupérer des données et d'exécuter certaines fonctions.

Comme les points de terminaison peuvent exposer des informations sensibles et autoriser l'accès à des systèmes stratégiques, les cybercriminels considèrent les points de terminaison API comme un vecteur d'attaque très efficace. Pour sécuriser les points de terminaison des API, les équipes de sécurité doivent adopter une approche multicouche de la sécurité et respecter plusieurs meilleures pratiques essentielles.

Quels sont les points de terminaison API ?

Une API est un ensemble de définitions et de protocoles qui permet à un programme logiciel ou à un système de communiquer avec un autre. Jouant un rôle intermédiaire, les API régissent la manière dont les systèmes sont autorisés à interagir et permettent aux applications de partager des données et des fonctionnalités avec d'autres applications, clients et utilisateurs externes. Comme elles permettent à une application d'accéder aux données et aux fonctionnalités d'autres applications, les API permettent de connecter les applications et les systèmes tout en permettant aux développeurs de créer plus rapidement des applications plus puissantes.

Les points de terminaison API servent de passerelles pour la communication entre les applications, fournissant l'emplacement exact des données ou des ressources. Au niveau de base, les points de terminaison API sont des URL spécifiques qui permettent aux applications ou aux systèmes d'accéder aux ressources ou aux services offerts par une autre application ou un autre système. Ces URL de point de terminaison permettent aux applications clientes d'effectuer des requêtes HTTP telles que GET, POST, PUT ou DELETE lorsqu'elles interagissent avec l'API. Les requêtes aux points de terminaison sont effectuées en envoyant une méthode HTTP spécifique avec l'URL. Le serveur API traite la demande et renvoie une réponse. Cette interaction simple est la base des applications Web actuelles.

La nécessité de sécuriser les points de terminaison API

Les API jouant un rôle essentiel dans les applications actuelles et les systèmes digitaux, les équipes de sécurité d'entreprise doivent protéger et sécuriser les points de terminaison API. La protection supérieure des points de terminaison API permet aux entreprises d'atteindre leurs objectifs critiques.

- Protection des données financières sensibles : les points de terminaison API gèrent souvent des données sensibles telles que les informations personnelles, les informations financières et la propriété intellectuelle. Lorsque les points de terminaison ne sont pas sécurisés, les pirates peuvent les exploiter pour exfiltrer des données ou compromettre la confidentialité et l'intégrité des informations sensibles.

- Maintien de la confiance des utilisateurs : une incapacité à sécuriser les points de terminaison API peut nuire considérablement à la réputation d'une entreprise et nuire à la confiance des utilisateurs, des clients et des partenaires. Pour instaurer la confiance avec ces parties prenantes, il est nécessaire de renforcer la sécurité des points de terminaison.

- Garantie de la conformité : dans de nombreux secteurs réglementés, le non-respect de la protection des informations sensibles des clients et des données confidentielles peut entraîner de lourdes amendes et des sanctions légales. Une sécurité supérieure permet d'éviter ces résultats en garantissant la conformité avec les réglementations et les normes telles que le RGPD, l'HIPAA et la norme PCI DSS.

- Prévention des dommages financiers : les violations de données et les incidents de sécurité entraînent souvent des pertes financières directes lorsque des acteurs malveillants vident des comptes bancaires ou transfèrent des fonds de manière frauduleuse. Cependant, l'incapacité à sécuriser les points de terminaison API entraîne également des coûts indirects de correction, d'enquêtes judiciaires et de perte d'opportunités commerciales.

- Éviter les interruptions d'activité : les points de terminaison API font partie intégrante des performances des applications et des systèmes. La sécurité renforcée des points de terminaison permet d'éviter les pannes et les interruptions de service, ainsi que les attaques par déni de service (DoS) ou par déni de service distribué (DDoS) qui peuvent ralentir ou bloquer les applications.

Défis liés à la sécurisation des points de terminaison API

Le maintien d'une sécurité renforcée des points de terminaison API nécessite que les équipes informatiques gèrent une série de défis.

- Une surface d'attaque complexe : pour que diverses fonctions soient disponibles pour d'autres applications et systèmes, les API doivent exposer plusieurs points de terminaison. Cette exposition, associée au nombre croissant d'API, se traduit par une surface d'attaque beaucoup plus importante. Chaque point de terminaison exposé est un point d'entrée potentiel pour les pirates.

- Nouvelles menaces : les pirates affinent constamment leurs méthodes et recherchent de nouvelles vulnérabilités à attaquer. Suivre les dernières menaces et s'assurer que tous les points de terminaison API sont protégés contre les menaces nécessite une vigilance constante.

- Manque de visibilité : le personnel chargé de la sécurité informatique est souvent confronté à des difficultés pour visualiser et inventorier 100 % de ses API, en raison de la complexité croissante et de la décentralisation des écosystèmes informatiques sur site et dans le cloud. Les API tierces, les API Open Source et les API « fantômes » rendent encore plus difficile l'identification des ressources.

- Impact sur les performances : la plupart des techniques de sécurisation des points de terminaison API, telles que le chiffrement, la validation et la limitation du débit, peuvent avoir un impact négatif sur la réactivité et les performances des API, en fonction des types d'outils utilisés. Les équipes informatiques doivent trouver un équilibre délicat entre le besoin de sécurité et la nécessité de fournir aux utilisateurs une expérience rapide et fluide.

- Calendrier de développement : les équipes de développement sont constamment sous pression pour lancer plus rapidement de nouvelles applications et API. Lorsque les équipes mettent chaque jour sous pression de nouveaux produits ou de nouvelles versions, la rigueur des tests de sécurité et le respect des protocoles de sécurité peuvent en pâtir.

- Croissance rapide : dans de nombreuses entreprises, les API et les points de terminaison API sont développés par plusieurs équipes dans différents domaines, sans structure centrale pour introduire la sécurité dans le processus. Par conséquent, il devient souvent plus difficile de sécuriser les points de terminaison API en production.

- Intégrations : les API sont souvent intégrées à d'autres systèmes, services Web et applications Web. Lorsque la stratégie de sécurité de ces systèmes externes n'est pas à la hauteur, elle peut introduire de nouvelles vulnérabilités.

Menaces à la sécurité des points de terminaison API

L'univers des menaces visant à sécuriser les points de terminaison des API est vaste et en pleine expansion. Parmi les menaces les plus courantes, on peut citer :

- Processus d'authentification et d'autorisation rompus : lorsque les mécanismes d'authentification sont faibles ou mal mis en œuvre, ils peuvent permettre aux pirates d'accéder à des API non autorisées. Les problèmes liés aux processus d'autorisation peuvent permettre aux utilisateurs légitimes ou aux acteurs malveillants de disposer d'autorisations qu'ils ne devraient pas avoir, ce qui peut entraîner des violations potentielles.

- Attaques par injection : les attaques par injection se produisent lorsque des données ou du code malveillant sont insérés dans une requête API pour exploiter les vulnérabilités ou les défauts du code de l'API. Par conséquent, les pirates peuvent exécuter des commandes malveillantes ou accéder à des données non autorisées.

- Attaques par déni de service (DoS) : une attaque par déni de service (DoS) sur les points de terminaison API vise à rendre une API indisponible pour les utilisateurs légitimes en la submergeant de demandes excessives ou en exploitant des vulnérabilités qui épuisent toutes ses ressources. Les pirates peuvent envoyer un nombre considérable de requêtes au point de terminaison, dépassant ainsi sa capacité à gérer le trafic. D'autres méthodes permettent aux pirates d'ouvrir des connexions excessives à l'API ou d'envoyer des charges utiles XML conçues de manière malveillante pour consommer des ressources de serveur, de mémoire et de processeur.

- Exposition de données sensibles : certaines attaques exploitent les informations obtenues à partir du trafic non chiffré ou lorsqu'un point de terminaison API expose involontairement trop d'informations en réponse à une requête API.

- Attaques de type « machine-in-the-middle » (MITM) : dans cette forme de menace de point de terminaison API, les attaquants interceptent et/ou modifient la communication entre deux parties non suspectes, pouvant conduire au vol de données, à la manipulation et à l'accès non autorisé. Pour se positionner entre un client et un serveur d'API, les pirates peuvent utiliser des techniques telles que l'écoute clandestine ou l'usurpation DNS.

- Mauvaise configuration de sécurité : lorsque les équipes informatiques ne configurent pas correctement les points de terminaison API, les pirates peuvent facilement bénéficier d'un accès non autorisé. Une mauvaise configuration peut être le résultat de configurations incomplètes, de paramètres non sécurisés ou d'un échec de mise à jour.

- Attaques en force : les pirates utilisent fréquemment des outils automatisés pour tenter de se connecter à un compte en utilisant plusieurs combinaisons de nom d'utilisateur et de mot de passe.

Solutions pour sécuriser les points de terminaison API

Pour sécuriser les points de terminaison des API, les équipes informatiques peuvent déployer une large gamme de technologies et de solutions.

Technologie d'authentification et d'autorisation : la mise en œuvre de structures et de technologies éprouvées pour l'authentification et l'autorisation des clients est l'une des étapes les plus importantes de la sécurisation des points de terminaison API. OAuth 2.0 est une structure qui gère l'autorisation sécurisée basée sur des jetons et fournit un accès limité aux comptes utilisateur sur un service HTTP. OpenID Connect ajoute une couche d'identité en plus d'OAuth 2.0. Les jetons Web JSON (JWT) sont un moyen compact et sécurisé de représenter les réclamations à transférer entre deux parties.

Solutions de chiffrement des données : l'utilisation des protocoles SSL/TLS pour chiffrer les données en transit garantit que les appels d'API ne peuvent pas être interceptés ou falsifiés. La technologie TLS (transport Layer Security) chiffre les données lorsqu'elles se déplacent entre le client et le serveur pour éviter les écoutes et les altérations. Secure Socket Layer (SSL) est un ancien modèle de chiffrement qui est désormais principalement remplacé par TLS pour une sécurité renforcée.

Passerelles d'API : les passerelles fournissent certaines protections aux points de terminaison API en agissant comme un point d'entrée unique pour les requêtes d'API. Cela permet aux passerelles d'exécuter certaines fonctions de sécurité telles que la limitation de débit, l'équilibrage de la charge et la surveillance.

Limitation du débit : en contrôlant le nombre de requêtes API qu'un client peut effectuer dans une période donnée, la technologie de limitation du débit empêche les abus et atténue les attaques DoS. La régulation limite la bande passante disponible pour les clients afin d'éviter une surutilisation des ressources.

Pare-feux : Un pare-feu d'applications Web (WAF) protège les points de terminaison contre les failles courantes telles que le cross-site scripting (XSS), l'injection SQL et d'autres menaces de sécurité.

SIEM : les systèmes de gestion des événements et des informations de sécurité collectent et analysent l'activité de différentes ressources au sein d'un écosystème informatique, y compris les points de terminaison API, afin de fournir une analyse en temps réel des alertes de sécurité.

Contrôle d'accès : la technologie qui fournit un contrôle d'accès basé sur les rôles (RBAC) restreint l'accès aux points de terminaison API en fonction des rôles des utilisateurs individuels. Le contrôle d'accès basé sur les attributs (ABAC) utilise des attributs tels que l'utilisateur, les ressources et l'environnement pour contrôler l'accès et prendre des décisions d'accès basées sur le contexte.

Plateformes de gestion des API : ces solutions fournissent des outils pour la création, la publication, la surveillance et la sécurisation des points de terminaison API. Les fonctions de sécurité intégrées peuvent inclure des outils de gestion des clés d'API, d'authentification des utilisateurs, d'analyse, etc.

Surveillance et journalisation : les outils de surveillance des priorités du trafic API peuvent révéler des schémas inhabituels pouvant indiquer une activité malveillante. Les solutions de journalisation conservent des enregistrements détaillés des requêtes et réponses des API à des fins d'audit et d'analyse approfondie.

Plateformes de gestion des bots : les solutions de gestion des bots détectent et gèrent le trafic des bots afin d'empêcher les attaques automatisées, l'extraction de données et d'autres activités malveillantes dirigées vers les points de terminaison des API.

Tests de sécurité : La technologie de test de sécurité inclut des scanners automatisés et des tests de pénétration manuels.

Meilleures pratiques pour sécuriser les points de terminaison API

En plus d'une technologie de sécurité spécifique, les entreprises peuvent aider à sécuriser les points de terminaison des API en respectant plusieurs meilleures pratiques.

- Input Validation : s'assurer que toutes les entrées sont correctement validées peut empêcher les menaces telles que les attaques par injection. Le nettoyage ou l'assainissement des entrées afin d'éliminer les données potentiellement dangereuses peut également contribuer à prévenir les attaques.

- Adoption du Zero Trust : dans un modèle de sécurité Zero Trust, aucune entité à l'intérieur ou à l'extérieur de l'organisation n'est approuvée par défaut. Chaque utilisateur, terminal et application demandant l'accès à un point de terminaison API doit être authentifié et validé en permanence sur chaque requête. Zero Trust inclut également le principe du moindre privilège, où les utilisateurs et les applications n'ont que le niveau d'accès minimal dont ils ont besoin pour effectuer leurs tâches.

- Utilisation du protocole HTTPS : en faisant du protocole HTTPS la seule option de communication disponible, les équipes informatiques peuvent empêcher le vol ou la lecture facile de mots de passe, de clés privées et d'informations de carte de crédit à partir de texte brut par des sniffers de paquets et des attaques MITM (machine-in-the-middle).

- Toujours utiliser une technique de hachage de mot de passe unidirectionnel : la sécurisation des mots de passe par le biais d'un chiffrement unidirectionnel (hachage), plutôt que d'un chiffrement symétrique, les rend plus sécurisés contre les pirates.

- Conception d'API sécurisée : l'introduction de mesures de sécurité dans le processus de développement peut aider à produire des points de terminaison API avec moins de vulnérabilités et de défauts.

- Application de correctifs et mise à jour : les équipes informatiques devraient régulièrement appliquer des correctifs et des mises à jour aux terminaux pour éliminer les failles, vulnérabilités et autres risques de sécurité connus.

- Informations sur les menaces : les équipes informatiques doivent se tenir au courant des meilleures pratiques en matière de sécurité des API et des dernières menaces pour les points de terminaison des API, telles que celles figurant dans la liste des 10 principaux risques pour la sécurité des API identifiés par l'OWASP.

FAQ

Les points de terminaison API sont des chemins spécifiques au sein d'une API qui permettent aux clients d'interagir avec les services back-end. Chaque point de terminaison représente une fonction ou une ressource unique.

Les API REST (Representational State Transfer) et SOAP (simple Object Access Protocol) nécessitent différentes approches de sécurité en raison de leurs protocoles et normes sous-jacents. Les API REST sont plus légères et plus simples, ce qui facilite leur mise en œuvre tout en exigeant des mécanismes de sécurité plus complets. La sécurité des API REST repose principalement sur la sécurité au niveau du transport, l'authentification basée sur des jetons et les mécanismes de sécurité HTTP. Les points de terminaison de l'API SOAP nécessitent à la fois une sécurité au niveau du transport et une sécurité au niveau des messages à l'aide des normes WS-Security.

Les solutions de sécurité d'Akamai

Les solutions de sécurité d'Akamai protègent les applications qui stimulent votre activité à chaque point d'interaction, sans compromettre les performances ou l'expérience client. En tirant parti de l'envergure de notre plateforme mondiale et de la visibilité qu'elle offre sur les menaces, nous travaillons avec vous pour prévenir, détecter et atténuer les menaces, afin de vous permettre de renforcer la confiance en votre marque et de concrétiser votre vision.