APIs werden zunehmend zur Verbindung verschiedener Dienste und Systeme eingesetzt, was sie zu einem bevorzugten Ziel für Angreifer macht. Der Schutz von APIs ist entscheidend, um sensible Daten zu schützen, die Integrität von Transaktionen zu gewährleisten und die Verfügbarkeit von Services aufrechtzuerhalten.

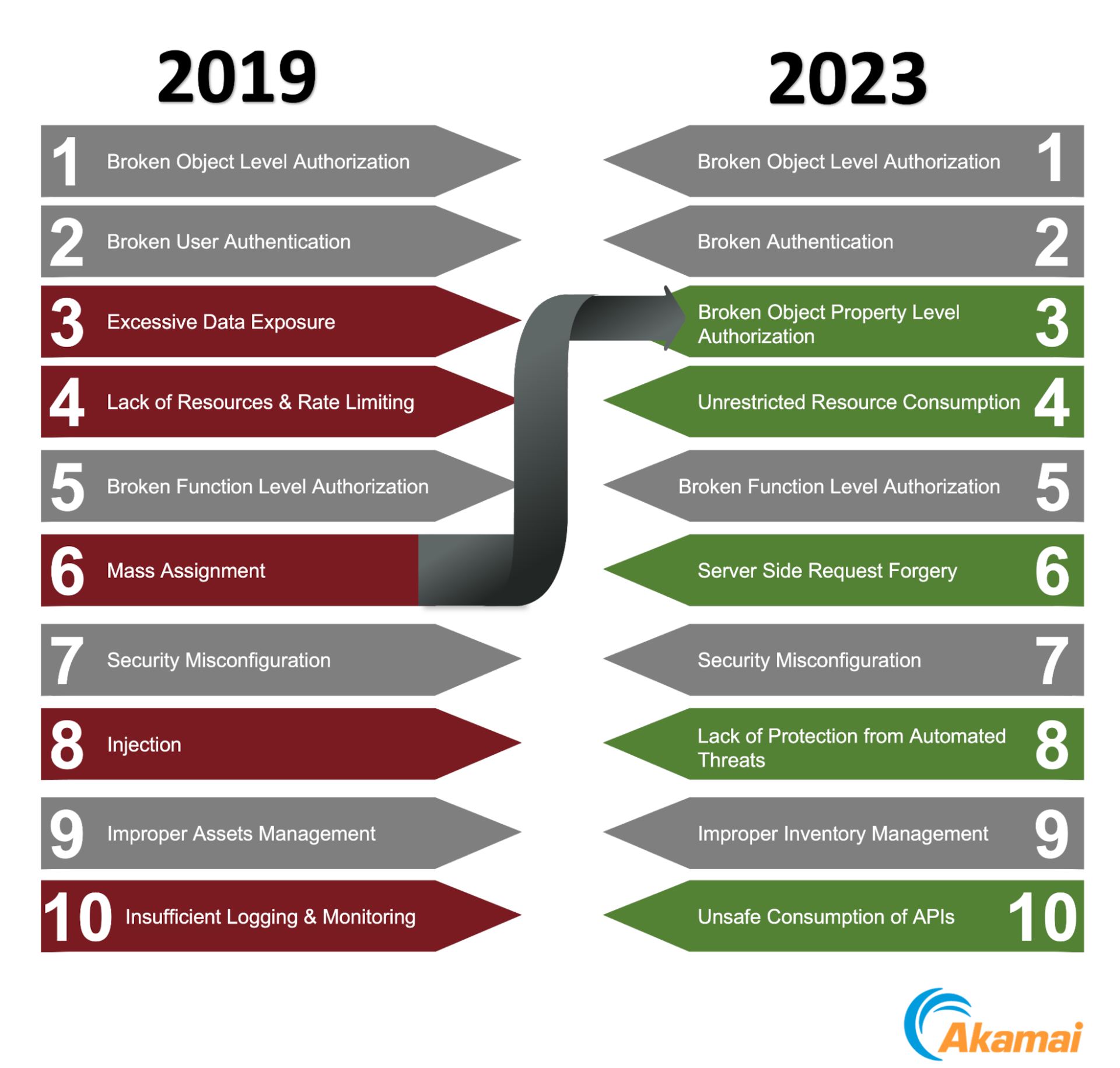

Das Open Worldwide Application Security Project (OWASP) ist eine gemeinnützige Stiftung mit dem Ziel, die Sicherheit von Software zu verbessern. OWASP bietet kostenlose und offene Ressourcen, einschließlich Tools, Methoden und zugehöriger Dokumentation, um Unternehmen beim Schutz ihrer Webanwendungen zu unterstützen. Einer der bekanntesten Beiträge von OWASP ist die Liste der Top 10 API-Sicherheitsrisiken, in der die wichtigsten Risiken für die API-Sicherheit beschrieben werden. Ein Update im Jahr 2023 zeigte die zunehmende Bedeutung und die besonderen Herausforderungen bei der Sicherung von Anwendungsprogrammierschnittstellen (APIs) und Webanwendungen auf.

Was sind APIs?

APIs sind eine Reihe von Regeln und Protokollen, die es verschiedenen Softwareanwendungen ermöglichen, miteinander zu kommunizieren. Eine wichtige Funktion von APIs besteht darin, den effizienten Datenaustausch zwischen Technologien zu erleichtern. APIs sind eine grundlegende Technologie für eine moderne Anwendungsarchitektur und ermöglichen es einer Anwendung, Informationen anzufordern und Funktionen von anderen Anwendungen und Services zu nutzen, anstatt diese Daten replizieren oder diese Services von Grund auf neu erstellen zu müssen. APIs spielen eine zentrale Rolle in unserer digitalen Welt und verbinden Anwendungen, Systeme und Daten miteinander.

Warum sind APIs gefährdet?

Laut einer Umfrage unter mehr als 1.200 IT- und Sicherheitsexperten, die an der API-Sicherheitsstudie 2024 teilgenommen haben, haben 84 Prozent der Unternehmen in den letzten 12 Monaten API-Sicherheitsvorfälle erlebt. Mit dem rasanten Aufstieg von APIs in der modernen Anwendungsarchitektur sind APIs aus mehreren Gründen zunehmend in den Fokus von Cyberkriminellen als Angriffsvektor gerückt.

- Weit verbreiteter Einsatz: APIs sind in der modernen Softwareentwicklung allgegenwärtig und unterstützen Web- und mobile Anwendungen, IoT-Geräte und Integrationen zwischen verschiedenen Plattformen. Diese weit verbreitete Nutzung verschafft Angreifern viele neue potenzielle Angriffsziele und vergrößert die Angriffsfläche eines Unternehmens.

- Zugriff auf sensible Daten: APIs verarbeiten häufig sensible Daten, darunter personenbezogene Informationen, Finanzdaten und vertrauliche Geschäftsdaten. Durch die Ausnutzung von APIs erhalten Angreifer Zugriff auf wertvolle und vertrauliche Informationen, die für Identitätsdiebstahl, Finanzbetrug oder Unternehmensspionage verwendet werden können.

- Direkter Zugriff auf Backend-Systeme: APIs bieten direkten Zugriff auf Backend-Systeme und -Datenbanken und umgehen häufig herkömmliche Nutzeroberflächen. Dieser direkte Zugriff kann dazu genutzt werden, Daten abzurufen, zu ändern oder zu löschen, ohne die üblichen Sicherheitsprüfungen und -kontrollen von Frontend-Anwendungen zu durchlaufen.

- Komplexität und Fehlkonfigurationen: APIs können komplex sein und viele Endpunkte und Versionen umfassen, die jeweils eine entsprechende Konfiguration und Sicherheit erfordern. Fehlkonfigurationen und Sicherheitslücken sind weit verbreitet, was die Wahrscheinlichkeit eines erfolgreichen API-Angriffs relativ hoch macht.

- Automatisierung und Skalierbarkeit von Angriffen: Angriffe auf APIs können mithilfe automatisierter Tools und Skripte erfolgen, wodurch Kriminelle ihre Angriffe leichter skalieren können. Automatisierte Angriffe können API-Schwachstellen wie schwache Authentifizierungsmechanismen und andere Sicherheitslücken schnell ausnutzen.

- Integrationen von Drittanbietern: APIs erleichtern oft die Integration in Drittanbieterservices, was zusätzliche Sicherheitsrisiken mit sich bringen kann. Wenn ein Drittanbieterservice kompromittiert wird, kann er Angreifern einen Einstiegspunkt bieten, um die primäre API auszunutzen.

- Unzureichende Protokollierung und Überwachung: Viele Unternehmen verfügen nicht über angemessene Protokollierungs- und Überwachungsmaßnahmen für ihre APIs, was es schwierig macht, verdächtige Aktivitäten in Echtzeit zu erkennen und darauf zu reagieren. Dadurch können Angreifer über einen längeren Zeitraum hinweg Sicherheitslücken ausnutzen, ohne entdeckt zu werden.

Wichtige API-Technologien und -Konzepte

Um die spezifischen Bedrohungen in den OWASP Top 10 API-Sicherheitsrisiken zu verstehen, ist es hilfreich, sich einige wichtige Konzepte und Begriffe im Zusammenhang mit APIs anzusehen.

- API-Endpunkte: API-Endpunkte sind spezifische URLs oder Pfade, über die ein Client auf eine API zugreifen kann. Jeder Endpunkt bietet Zugriff auf verschiedene Funktionen oder Ressourcen, wie z. B. das Senden eines Formulars, das Aktualisieren eines Datenbankeintrags oder das Abrufen von Nutzerinformationen.

- Aufrufe und Anfragen: Ein API-Aufruf oder eine API-Anfrage ist eine Nachricht, die von einem Client an einen API-Endpunkt gesendet wird, um Daten anzufordern oder eine Aktion durchzuführen. Ein API-Aufruf oder eine API-Anfrage generiert eine Antwort vom API-Endpunkt.

- Onjekte: Objekte sind Datenstrukturen, die reale Entitäten wie Nutzer, Produkte oder Bestellungen darstellen. Objekte können über Attribute/Eigenschaften und Methoden/Funktionen verfügen. In einer Social-Media-API kann ein Objekt beispielsweise ein Nutzerprofil mit Attributen wie Name, Profilbild und E-Mail-Adresse sowie Methoden wie dem Senden einer Freundschaftsanfrage und der Aktualisierung des Profils sein.

- Datenbindung: Datenbindung ist der Prozess der Zuordnung von Eingabedaten von API-Anfragen zu Objekten.

- Authentifizierung: Die Authentifizierung ist der Prozess der Überprüfung der Identität von Nutzern oder Systemen, die eine API-Anfrage stellen. Der Zweck der Entitätsauthentifizierung oder Nutzerauthentifizierung besteht darin, festzustellen, ob die Entität tatsächlich die ist, für die sie sich ausgibt.

- Autorisierung: Die Autorisierung bestimmt, welche Zugriffsberechtigungen ein authentifizierter Nutzer oder ein authentifiziertes System zulässt.

Die OWASP Top 10 API-Sicherheitsrisiken 2023

Die OWASP Top 10 API-Sicherheitsrisiken zeigen die wichtigsten Sicherheitsrisiken für APIs auf.

- API1:2023 – Fehlerhafte Autorisierung auf Objektebene: Diese Bedrohung tritt auf, wenn eine API den nutzerberechtigungsbasierten Zugriff auf bestimmte Objekte nicht ordnungsgemäß einschränkt. Dies bedeutet, dass unbefugte Benutzer auf Daten, auf die sie keinen Zugriff haben sollten, zugreifen oder diese ändern können, wodurch möglicherweise vertrauliche Informationen offengelegt werden oder böswillige Handlungen ermöglicht werden.

- API2:2023 – Fehlerhafte Authentifizierung: Fehlerhafte Authentifizierung tritt auf, wenn die Methoden zur Überprüfung der Nutzeridentität mangelhaft sind. So können Angreifer Nutzerkonten übernehmen, unbefugten Zugriff erhalten und Aktionen durchführen, als wären sie legitime Nutzer.

- API3:2023 – Fehlerhafte Autorisierung auf Objekteigenschaftsebene: Dieses Problem tritt auf, wenn APIs die Berechtigungen auf Objektebene innerhalb von Objekten nicht ordnungsgemäß überprüfen. Dadurch könnten Angreifer unbefugten Zugriff erhalten oder bestimmte Datenfelder innerhalb eines Objekts ändern, wodurch sensible Daten offengelegt oder böswillige Aktionen ermöglicht werden könnten.

- API4:2023 – Uneingeschränkte Ressourcennutzung: APIs benötigen Ressourcen wie Netzwerkbandbreite, CPU und Arbeits- bzw. Festplattenspeicher, um zu funktionieren. Wenn APIs keine ausreichenden Beschränkungen für die Ressourcennutzung aufweisen, können Angreifer die API überlasten, indem sie übermäßige Anfragen stellen, was zu Denial of Service oder höheren Betriebskosten führt.

- API5:2023 – Fehlerhafte Autorisierung auf Funktionsebene: Fehlerhafte Autorisierung auf Funktionsebene bedeutet, dass die API den nutzerrollenbasierten Zugriff auf bestimmte Funktionen oder Aktionen nicht ordnungsgemäß einschränkt. So können Nutzer Aktionen ausführen, die sie nicht in der Lage sein sollten, z. B. den Zugriff auf administrative Funktionen.

- API6:2023 – Unbeschränkter Zugriff auf sensible Geschäftsabläufe: APIs können Geschäftsprozesse wie den Kauf von Artikeln oder das Posten von Kommentaren offenlegen, ohne angemessen zu kontrollieren, wie diese Funktionen missbraucht werden können. Angreifer können die missbräuchliche Nutzung dieser Funktionen automatisieren, um das Unternehmen zu schädigen.

- API7:2023 – Serverseitig manipulierte Anforderungen (SSRF): SSRF tritt auf, wenn eine API Ressourcen von einem anderen Server abruft, ohne die vom Nutzer angegebene URL ordnungsgemäß zu validieren. Angreifer können dies ausnutzen, um vom API-Server Anfragen an unbeabsichtigte Standorte zu senden, Firewalls zu umgehen oder auf interne Systeme zuzugreifen.

- API8:2023 – Fehlerhafte Sicherheitskonfiguration: Fehlkonfigurationen beinhalten falsche oder unvollständige Einstellungen in einer API, wodurch sie anfällig für Angriffe wird. Dies kann aufgrund von Standardeinstellungen, fehlenden Patches oder falsch konfigurierten Sicherheitskontrollen geschehen, die zu potenziellen Sicherheitslücken führen können.

- API9:2023 – Unsachgemäße Bestandsverwaltung: Dieses Risiko tritt auf, wenn APIs mehr Endpunkte als erforderlich offenlegen oder keine ordnungsgemäße Dokumentation und Versionsverwaltung aufweisen. Angreifer können veraltete, nicht mehr unterstützte oder ungesicherte Endpunkte und API-Versionen ausnutzen, die Entwickler möglicherweise übersehen haben.

- API10:2023 – Unsichere Nutzung von APIs: Entwickler vertrauen Daten von Drittanbieter-APIs möglicherweise zu sehr und wenden nicht die gleichen Sicherheitsstandards an, die sie für Nutzereingaben verwenden. Angreifer können Schwachstellen in diesen Drittanbieterservices ausnutzen, um die API indirekt zu kompromittieren.

Diagramm zur Veranschaulichung der Änderungen bei den OWASP Top 10 API-Sicherheitsrisiken seit 2019.

Diagramm zur Veranschaulichung der Änderungen bei den OWASP Top 10 API-Sicherheitsrisiken seit 2019.

Weitere Bedrohungen

Eine frühere Version des OWASP API-Sicherheitsprojekts enthielt weitere Arten von Angriffen und Schwachstellen, die immer noch eine große Bedrohung für Unternehmen darstellen:

- Übermäßige Offenlegung von Daten: Eine übermäßige Offenlegung von Daten tritt auf, wenn APIs mehr Daten als erforderlich in ihren Antworten zurückgeben. Dies kann unbeabsichtigt dazu führen, dass sensible Informationen an Angreifer weitergegeben werden, auch wenn diese Informationen nicht direkt vom Nutzer angefordert wurden.

- Mangel an Ratenbeschränkung: Diese Bedrohung betrifft APIs, die die Anzahl der Anfragen, die ein Nutzer in einem bestimmten Zeitraum stellen kann, nicht begrenzen. Ohne Ratenbegrenzung können Angreifer die API mit einer übermäßigen Anzahl von Anfragen überlasten, was zu einem Denial-of-Service führen oder ressourcenintensive Vorgänge ausnutzen kann.

- Massenzuweisung: Eine Massenzuweisung erfolgt, wenn APIs automatisch Eingaben von Anfragen an Programmobjekte binden, sodass Angreifer unbeabsichtigte Datenfelder ändern oder festlegen können. Dies kann zu nicht autorisierten Änderungen an Daten oder Konfigurationen führen, die der Nutzer nicht kontrollieren kann.

- Injection: Injection-Bedrohungen treten auf, wenn nicht vertrauenswürdige Daten als Teil eines Befehls oder einer Abfrage an einen Interpreter gesendet werden. Beispiele sind SQL, NoSQL und Befehls-Injections, die zu Datendiebstahl, -Verlust oder -Beschädigung führen können, indem sie die API dazu bringen, unbeabsichtigte Befehle auszuführen.

- Unzureichende Protokollierung & Überwachung: Wenn Administratoren Protokolle nicht ordnungsgemäß aufzeichnen und APIs überwachen, bleiben verdächtige Aktivitäten möglicherweise unbemerkt. Dies verzögert die Erkennung von Sicherheitsverletzungen und erschwert es, effektiv auf Sicherheitsvorfälle zu reagieren.

- Unsachgemäße Asset-Verwaltung: Eine unsachgemäße Verwaltung von Assets bezieht sich auf die nicht ordnungsgemäße Wartung und Überwachung der Endpunkte und Versionen einer API. Dies kann dazu führen, dass veraltete, nicht mehr unterstützte oder unsichere Endpunkte offengelegt werden, die Angreifer ausnutzen können.

Schutz vor den OWASP Top 10 API-Sicherheitsrisiken

Um ihre APIs vor den OWASP Top 10 API-Sicherheitsrisiken und anderen Bedrohungen zu schützen, sollten IT- und Sicherheitsteams eine mehrschichtige Strategie für API-Sicherheit anwenden.

Das Herzstück dieses Ansatzes: Einsatz einer vollständigen API-Sicherheitslösung mit vier Hauptfunktionen: API-Erkennung, Kontrolle der API-Sicherheitslage, Laufzeitschutz und API-Sicherheitstests.

Dieser umfassende Ansatz stellt eine wichtige Ergänzung zu den bestehenden Tools eines Unternehmens für die Verwaltung und Sicherung von APIs dar, wie beispielsweise API-Gateways und Web Application Firewalls (WAFs).

API-Erkennung: Die meisten Unternehmen haben wenig bis gar keinen Einblick in einen Großteil ihres API-Traffics – oft weil sie annehmen, dass all ihre APIs über ein API-Gateway weitergeleitet werden. Aber das stimmt nicht. Viele der APIs eines typischen Unternehmens werden nicht verwaltet (z. B. ruhende APIs, die vergessen, aber immer noch ausgeführt werden und immer noch mit sensiblen Daten in Kontakt stehen). Ohne eine vollständige und genaue Bestandsaufnahme ist Ihr Unternehmen einer Reihe von Risiken ausgesetzt. Erforderliche Kernfunktionen:

- APIs finden und in Bestand aufnehmen, unabhängig von Konfiguration oder Typ

- Inaktive, veraltete und Zombie-APIs entdecken

- Vergessene, ungenutzte oder anderweitig unbekannte Schatten-Domains identifizieren

- Blinde Flecken beseitigen und potenzielle Angriffspfade ermitteln

Kontrolle der API-Sicherheitslage: Wenn ein vollständiger API-Bestand vorhanden ist, müssen Sie verstehen, welche Arten von Daten durch Ihre APIs fließen und wie sich dies auf die Einhaltung gesetzlicher Vorschriften auswirkt. API-Sicherheitsmanagement bietet eine umfassende Ansicht von Traffic, Code und Konfigurationen, um die API-Sicherheitslage Ihres Unternehmens zu beurteilen. Erforderliche Kernfunktionen:

- Infrastruktur automatisch scannen, um Fehlkonfigurationen und versteckte Risiken aufzudecken

- Nutzerdefinierte Workflows erstellen, um wichtige Stakeholder über Schwachstellen zu informieren

- Ermitteln, welche APIs und internen Nutzer auf sensible Daten zugreifen können

- Erkannten Problemen einen Schweregrad zuweisen, um Abhilfemaßnahmen zu priorisieren

API-Laufzeitsschutz: Sie kennen wahrscheinlich das Konzept „Gehen Sie davon aus, dass Ihre Umgebung angegriffen wird“. API-spezifische Sicherheitsverletzungen und Angriffe sind langsam ebenso unvermeidlich wie andere Cybersicherheitsrisiken. Für alle APIs, die in der Produktion aktiv sind, müssen Sie in der Lage sein, Angriffe in Echtzeit zu erkennen und zu blockieren. Erforderliche Kernfunktionen:

- Daten auf Manipulation und Datenlecks, Richtlinienverstöße, verdächtiges Verhalten und API-Angriffe überwachen

- API-Traffic ohne zusätzliche Änderungen am Netzwerk oder schwer zu installierende Agents analysieren

- Integration in bestehende Workflows (Ticketerstellung, SIEM usw.), um Sicherheits-/Betriebsteams zu warnen

- Angriffe und Missbrauch in Echtzeit mit teil- oder vollautomatischen Abhilfemaßnahmen verhindern

API-Sicherheitstests: API-Entwicklungsteams stehen unter dem Druck, so schnell wie möglich arbeiten zu müssen. Geschwindigkeit ist für jede entwickelte Anwendung von entscheidender Bedeutung – denn so können leichter Schwachstellen oder Konstruktionsfehler auftreten und bleiben anschließend eher unentdeckt. Wenn APIs in der Entwicklung getestet werden, bevor sie in die Produktion gehen, sinken nicht nur die Risiken, sondern auch die Kosten für die Behebung anfälliger APIs erheblich. Erforderliche Kernfunktionen:

- Eine Vielzahl automatisierter Tests durchführen, die schädlichen Traffic simulieren

- Schwachstellen entdecken, bevor APIs zum Einsatz kommen, um das Risiko eines erfolgreichen Angriffs zu verringern

- Ihre API-Spezifikationen anhand etablierter Governance-Richtlinien und -Regeln überprüfen

- API-fokussierte Sicherheitstests on demand oder im Rahmen einer CI/CD-Pipeline ausführen

Hinweis: Neben API-Sicherheitslösungen können Unternehmen die Funktionen des WAAP-Schutzes (Web Application and API Protection) prüfen. WAAP wurde entwickelt, um Bedrohungen durch mehrere Angriffsvektoren schnell zu erkennen und abzuwehren und den herkömmlichen Schutz einer WAF zu erweitern. Eine API-Sicherheitslösung, die in Verbindung mit WAF und WAAP eingesetzt wird, erweitert den Schutz über die Firewall hinaus und schafft so eine möglichst starke Verteidigung.

Unternehmen, die ihre API-Sicherheitsmaßnahmen stärken möchten, können auch die folgenden Techniken und Technologien verwenden.

Authentifizierung und Autorisierung

- Nutzung einer fein abgestuften Autorisierung: Stellen Sie sicher, dass jede API-Anfrage die Berechtigungen des Nutzers für den Zugriff auf bestimmte Objekte überprüft. Verwenden Sie rollenbasierte Zugriffskontrolle (RBAC) oder Attributbasierte Zugriffskontrolle (ABAC), um diese Regeln durchzusetzen.

- Verwendung starker Authentifizierungsmechanismen: Verwenden Sie Multi-Faktor-Authentifizierung (MFA) und sichere Protokolle wie OAuth 2.0 und OpenID Connect, um Nutzeridentitäten zu verifizieren.

- Durchsetzung starker Passwortrichtlinien: Verlangen Sie komplexe Passwörter und setzen Sie Richtlinien zur Passwortrotation durch, um die Sicherheit zu verbessern.

Zugriffskontrolle

- Zugriffskontrolle auf Eigenschaftsebene: Wenden Sie Zugriffskontrollen auf Eigenschaftsebene innerhalb von Objekten an, um sicherzustellen, dass Nutzer nur auf Eigenschaften, für die sie Berechtigungen haben, zugreifen oder diese ändern können.

- Zugriffskontrolle auf Funktionsebene: Stellen Sie sicher, dass der Zugriff auf jede API-Funktion basierend auf Benutzerrollen und Berechtigungen eingeschränkt ist. Wenden Sie das Prinzip der geringsten Privilegien an, um den Zugriff einzuschränken.

Ratenbeschränkung, Drosselung und Ressourcenüberwachung

- Nutzung von Ratenbeschränkung und Drosselung: Legen Sie Grenzwerte für die Anzahl der API-Anfragen fest, die ein Nutzer in einem bestimmten Zeitraum stellen kann, um eine Überlastung der Ressourcen zu verhindern.

- Ressourcenüberwachung und Skalierung: Überwachen Sie die Ressourcennutzung kontinuierlich und skalieren Sie die Infrastruktur dynamisch, um legitime Trafficspitzen zu bewältigen, ohne die Verfügbarkeit zu beeinträchtigen.

Validierung und Bereinigung

- Validierung und Bereinigung von Nutzereingaben: Stellen Sie sicher, dass URLs oder andere Eingaben in serverseitigen Anfragen ordnungsgemäß validiert und bereinigt werden, um böswillige Anfragen zu verhindern.

- Validierung und Bereinigung von API-Antworten: Behandeln Sie Daten aus APIs von Drittanbietern mit derselben Sorgfalt wie Nutzereingaben, indem Sie sie vor der Verwendung validieren und bereinigen.

Segmentierung

- Netzwerksegmentierung: Beschränken Sie serverseitige Anfragen auf die erforderlichen internen Services und nutzen Sie Netzwerksegmentierung, um die Auswirkungen potenzieller SSRF-Angriffe zu einzudämmen.

Konfiguration und Bestandsaufnahme

- Stärkung der Konfigurationseinstellungen: Überprüfen und aktualisieren Sie regelmäßig die API-Konfigurationseinstellungen, um Best Practices für die Sicherheit zu befolgen. Deaktivieren Sie unnötige Funktionen und Dienste.

- Automatisierund des Sicherheitskonfigurationsmanagements: Verwenden Sie automatisierte Tools, um Sicherheitskonfigurationen in allen Umgebungen einheitlich zu verwalten und durchzusetzen.

Tests und Audits

- Kontinuierliche Sicherheitstests: Testen Sie API-Endpunkte regelmäßig auf Schwachstellen und beheben Sie Probleme umgehend.

- Regelmäßige Audits: Führen Sie regelmäßige Sicherheitsprüfungen durch, um Autorisierungsfehler zu erkennen und zu beheben.

Bestandsaufnahme, Dokumentation und Prüfungen

- Pflege eines API-Bestands: Führen Sie einen aktuellen Bestand aller API-Endpunkte, einschließlich ihrer Versionen und Nutzung. Stellen Sie sicher, dass veraltete Endpunkte ordnungsgemäß außer Betrieb genommen werden.

- Dokumentation und Überwachung von APIs: Dokumentieren Sie API-Funktionen und überwachen Sie deren Nutzung, um Sicherheitsrisiken im Zusammenhang mit unsachgemäßer Verwaltung zu erkennen und zu beheben.

- Überwachung auf ungewöhnliche Aktivität: Implementieren Sie eine kontinuierliche Überwachung, um ungewöhnliche Muster der API-Nutzung, die auf einen Versuch hinweisen können, Geschäftsabläufe auszunutzen, zu erkennen und darauf zu reagieren.

- Regelmäßige Sicherheitsprüfungen: Überprüfen und aktualisieren Sie die Zugriffskontrollrichtlinien regelmäßig, um sicherzustellen, dass sie wirksam bleiben.

- Verwendung sicherer Bibliotheken und Frameworks: Stellen Sie sicher, dass die Bibliotheken und Frameworks, die für die Interaktion mit Drittanbieter-APIs verwendet werden, sicher sind und regelmäßig aktualisiert werden.

Verschlüsselung

Verschlüsselung von Daten während der Übertragung: Verwenden Sie TLS (Transport Layer Security), um Daten während der Übertragung zu verschlüsseln, um vertrauliche Informationen vor dem Abfangen durch Angreifer zu schützen.

Firewalls und Gateways

- Nutzung von Web Application Firewalls (WAFs): Web Application Firewalls schützen APIs vor gängigen webbasierten Angriffen wie SQL-Injection und Cross-Site Scripting (XSS), indem sie schädliche Anfragen blockieren.

- Nutzung eines API-Gateways: API-Gateways fungieren als Einstiegspunkt für alle API-Anfragen und führen Sicherheitsaufgaben wie Authentifizierung von Clients, Durchsetzung von Ratenbeschränkungen, Traffic-Management und Verhinderung von DDoS-Angriffen in Echtzeit durch.

Patching und Aktualisierung

- Patch-Management: Spielen Sie regelmäßig Patches, Updates und Sicherheits-Fixes auf, um bekannte Schwachstellen zu beheben. Richten Sie eine Testumgebung ein, um sicherzustellen, dass Patches keine Kompatibilitätsprobleme oder unbeabsichtigte Folgen verursachen.

Zero Trust

- Anwendung eines Zero-Trust-Ansatzes: Ein Zero-Trust-Framework geht davon aus, dass kein Nutzer und Gerät bzw. keine Anwendung innerhalb oder außerhalb einer IT-Umgebung von Natur aus vertrauenswürdig ist. Da jeder Client, der Zugriff auf APIs anfordert, kontinuierlich authentifiziert und validiert werden muss, verhindert ein Zero-Trust-Ansatz unbefugten Zugriff und begrenzt den Schaden erfolgreicher Angriffe.

FAQs

Das OWASP (Open Worldwide Application Security Project) ist eine gemeinnützige Organisation mit dem Ziel, die Sicherheit von Software zu verbessern. Es bietet kostenlose Open-Source-Tools, Ressourcen und Community-basierte Projekte, mit denen Entwickler und Sicherheitsexperten Webanwendungen schützen können.

Die OWASP Top 10 API-Sicherheitsrisiken sind eine Liste der größten Sicherheitsrisiken für APIs. Die Top-10-Liste soll Entwicklern, Architekten und Sicherheitsexperten Einblicke in die häufigsten Schwachstellen und Möglichkeiten bieten, diese zu beheben.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.