Akamai は、オンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、そして世界中の運用チームが、あらゆるところで企業のデータとアプリケーションを多層防御で守ります。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、パフォーマンスと手頃な価格を両立します。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。

ネットワークセキュリティとは、コンピューターネットワークをサイバー脅威、侵入、侵害から保護することに特化したサイバーセキュリティの領域です。ネットワークセキュリティの主な目的は、組織のITネットワークやそのさまざまなコンポーネントへの不正アクセスを防止するセキュリティ対策を採用し、正当なユーザーが必要なリソースに遅滞なくアクセスできるようにすることです。

ネットワークセキュリティの仕組み

今日のITネットワークはますます複雑化し、高度に分散されているため、ネットワークセキュリティの重要性はこれまで以上に高まっています。複数の防御レイヤーを組み合わせたネットワークセキュリティには、さまざまなソフトウェアおよびハードウェアソリューションに加え、ネットワークリソースを攻撃者から保護するために必要なポリシー、プロセス、ベストプラクティスが含まれます。

ネットワークセキュリティにはどのような種類がありますか。

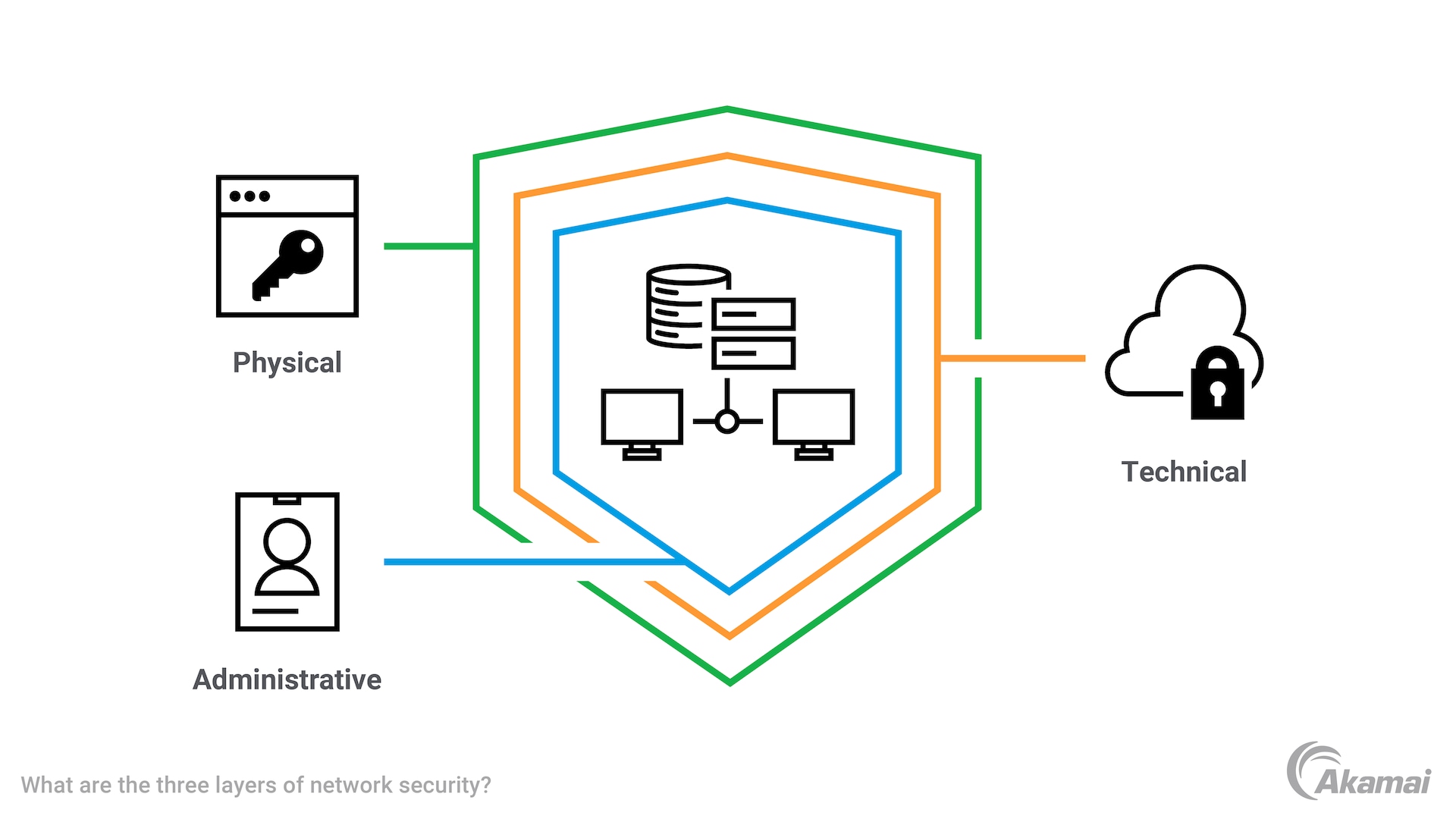

ネットワークセキュリティには通常、物理、技術、管理の3つの制御レイヤーが含まれます。

物理的なセキュリティ制御により、データセンターのルーターやケーブルなど、ネットワークを支えるハードウェアに権限のない個人がアクセスできないようにします。物理的なセキュリティ制御には、ロック、生体認証、物理的なアクセス制御などがあります。

技術的なセキュリティ制御により、ネットワーク上に保存されているデータや、ネットワークを出入りするデータを保護します。技術的な制御は、許可されていない従業員によるアクセスと、悪性の内部関係者によるアクセスの両方をブロックするように設計されています。

管理制御とは、ユーザーの認証、ふるまいの管理、アクセスレベルの管理、IT管理者によるネットワークインフラへの変更の実行の許可を行うセキュリティポリシーとプロセスです。

ネットワークセキュリティの3つのレイヤーを示す図

ネットワークセキュリティの3つのレイヤーを示す図

ネットワークセキュリティに対する脅威とは

ネットワークセキュリティに対する一般的な脅威には次のようなものがあります。

認証の問題:ユーザー、デバイス、アプリケーションが適切または正確に認証されていない場合、ハッカーはネットワークリソースに簡単に不正アクセスできます。

インジェクション攻撃:攻撃者は、オペレーティングシステムのコマンドインジェクションやSQLインジェクションを使用して、アプリケーションやサーバーにネットワークを侵害する不正なアクションを実行させる可能性があります。

暗号化の欠如:暗号化されていないデータが意図的に、または誤って公開された場合、悪性の個人や一般の人々が簡単に読み取ったり、アクセスしたりする可能性があります。

マルウェア攻撃:攻撃者は多くの場合、デバイス間で簡単に拡散する悪性ソフトウェア(マルウェア)をネットワークデバイスに感染させて、ネットワークにアクセスします。マルウェアは、データの窃取、中断の誘発、大規模な攻撃の開始など、さまざまな悪性アクションを実行する可能性があります。

パスワード攻撃:ハッカーは、脆弱なパスワードや再利用されているパスワード、またはデータ漏えいで公開されたパスワードを悪用して、ネットワークにアクセスすることがよくあります。ハッカーは、パスワードを推測したり、クラッキングしたりしてネットワークにアクセスすることもあります。

ソーシャルエンジニアリング:フィッシングやスピアフィッシングなどのソーシャルエンジニアリング攻撃は、ユーザーをだましてログイン認証情報やクレジットカードアカウント番号などの機密情報を共有させます。

ウイルス:ウイルスとは、あるデバイスやアプリケーションから別のデバイスへと拡散し、データを破損または破壊したり、悪性の方法でコードを変更したりする悪性ファイルです。

トロイの木馬:トロイの木馬は、バックドアを作成してハッカーがコンピューターシステムにアクセスできるようにするウイルスの一種です。

ランサムウェア:ランサムウェアは、ネットワークやデバイス上のファイルを暗号化して、ユーザーがデータやアプリケーションにアクセスできないようにするマルウェアの一種です。ランサムウェアを使用すると、サイバー犯罪者は復号キーと引き換えに身代金を要求できます。

サービス妨害:サービス妨害(DoS)攻撃や分散型サービス妨害(DDoS)攻撃では、 ハッカーはサーバーやその他のネットワークリソースを悪性のリクエストで過負荷状態にして速度を低下させたり、クラッシュさせたりします。その結果、サーバーは正当なユーザーやリクエストにサービスを提供できなくなります。

ネットワークセキュリティテクノロジーとは

ネットワークセキュリティには、さまざまなテクノロジーとソリューションが含まれます。

ファイアウォール:ファイアウォールは、ネットワークに出入りするトラフィックを監視し、セキュリティポリシーを使用して、疑わしいと思われるトラフィックをブロック、隔離、フラグ付けします。

セグメンテーション。ネットワークセグメンテーションは、ネットワークをより小さなセグメントに分割し、管理者がよりきめ細かいセキュリティ制御とポリシーを実装できるようにします。ソフトウェア定義のマイクロセグメンテーションなどのツールは、個々のワークロードや資産を保護して、不正アクセスやラテラルムーブメント(横方向の移動)を防止することもできます。

ウイルス対策ソフトウェア:ウイルスを緩和するために、ウイルス対策ソリューションは、絶えず更新される脅威インテリジェンスに基づいて、ネットワークトラフィックをスキャンし、悪性のアクティビティを示す既知のシグネチャーを探します。

ネットワークアクセス制御:ネットワークアクセスを特定のユーザー、グループ、デバイスに制限することで、ネットワークリソースの不正使用を防止できます。

アンチマルウェア:マルウェア対策テクノロジーは、トロイの木馬、ランサムウェア、スパイウェア、アドウェアなどのマルウェアを検知、削除、ブロックします。

データ漏えい防止(DLP):DLPソリューションは、組織内のデータ資産を分類し、最も重要でリスクの高い資産を特定し、それらの資産に誰がアクセスして使用できるかに関するポリシーを管理し、アクティビティを監視して疑わしいふるまいをブロックします。

E メールのセキュリティ:Eメールセキュリティソリューションは、Eメールメッセージのコンテンツとメタデータの両方を監視し、攻撃ベクトルとしてEメールを一般的に使用するマルウェア攻撃やフィッシング攻撃を特定してブロックします。

侵入検知システム(IDS)および侵入防御システム(IPS):IDSおよびIPSソリューションは、ネットワークへの不正アクセスの試みを検知してブロックします。

セキュリティ情報およびイベント管理(SIEM)プラットフォーム:SIEMソリューションは、社内のセキュリティツールからデータを収集して集約し、疑わしいふるまいを発見してネットワーク管理者に警告します。

VPN、仮想プライベートネットワーク(VPN)は、トンネリングプロトコルを使用して、安全でないネットワークを介して送信されるデータを暗号化します。VPNは、オフィス外で働く従業員のリモートアクセスを可能にするために使用される場合があります。

セキュリティオーケストレーション、自動化、応答(SOAR)テクノロジー:SOARソリューションは、セキュリティデータを収集して分析し、セキュリティ管理者が特定のサイバー脅威に対する自動対応を定義して実行できるようにします。

ネットワーク検知と応答(NDR):NDRプラットフォームは、AIと機械学習を使用してネットワークトラフィックを監視し、疑わしいアクティビティや異常なアクティビティを発見します。

エンドポイントセキュリティ。ネットワークに接続されているすべてのデバイスは、攻撃者の潜在的な標的です。エンドポイントセキュリティソリューションを使用すると、さまざまなデバイス上でマルウェアやその他の脅威を迅速に防ぐことができます。

高度な検知と対応(XDR):XDRプラットフォームは、さまざまなセキュリティツールを統合して、ユーザー、アプリケーション、クラウドワークロード、データ、エンドポイント、Eメールなど、複数のレイヤーにわたるセキュリティ作業を統合するオープンアーキテクチャです。XDRプラットフォームにより、多様なソリューションをより簡単に連携させることができます。

ネットワークセキュリティが重要なのはなぜですか?

ネットワークセキュリティは、組織がいくつかの種類のリスクを緩和するのに役立ちます。

財務リスク:データ漏えいが成功すると、生産性の低下、罰金、罰則による損失が容易に数百万ドルに上るだけでなく、攻撃の緩和やデータの復旧にもコストがかかります。

運用リスク:サイバー攻撃は、ネットワーク、サーバー、アプリケーションをダウンさせることで、事業運営を中断させることがよくあります。その結果、従業員や顧客は、依存しているデータ、サービス、アプリケーションにアクセスできなくなり、業務の速度が低下したり、完全に停止したりします。

規制上のリスク:世界中の政府が規制を制定しており、組織は顧客、患者、市民の個人データや機微な情報を保護するための予防措置を講じる必要があります。企業がネットワークを適切に保護できないと、規制上の罰金や法的措置が科せられる可能性があります。

ビジネスリスク:ネットワークが侵害されると、ネットワーク内のすべての知的財産やビジネスプランも侵害される可能性があります。これは、重大なビジネス損失や競争優位性の低下につながる可能性があります。

ネットワークセキュリティのメリットとは?

ネットワークセキュリティにより、組織やセキュリティチームは次のことが可能になります。

サイバー脅威からの防御:ネットワークセキュリティソリューションは、ネットワーク、ユーザー、データをさまざまなサイバー脅威から保護し、多大な損害を引き起こすデータ、収益、ビジネス、評判の損失につながる可能性のある侵害を防止します。

事業継続性の確保:ネットワークセキュリティは、ネットワークの可用性とパフォーマンスを継続的に確保し、企業、ユーザー、アプリケーションが必要なリソースにアクセスできるようにします。

プライバシーの維持:ネットワークセキュリティソリューションは、機密データ、企業秘密、財務記録、個人情報(PII)、その他の機微な情報を公開する可能性のあるセキュリティ侵害を防止するために不可欠です。

コンプライアンスを確保する。ネットワークセキュリティは、PCI DSS、GDPR、HIPAAなど、多くの規制フレームワークへの準拠を支援します。

ネットワークセキュリティの課題とは

ネットワークセキュリティの維持は、多くの場合、いくつかの要因によって困難になります。

急速に進化する攻撃ベクトル:テクノロジーが進化し、ネットワークが複雑化するにつれ、ハッカーは必然的にネットワーク防御を突破する新たな方法を見つけることになります。セキュリティチームは、既知の脅威や新たな攻撃ベクトルがないか、ネットワークを常に監視する必要があります。

ユーザーのふるまい:多くのセキュリティチームは、ユーザーにセキュリティポリシーやベストプラクティスを遵守させることが課題であると考えています。特に、追加の手順や時間が必要になり、ユーザーの作業が妨げられる場合にはそうです。

テレワーカー:モバイルワーカーやどこからでも仕事ができる従業員がトレンドになっているということは、管理されていないモバイルデバイスやセキュリティ保護されていない接続を使用してネットワークに接続するユーザーが増えていることを意味します。そのため、ユーザーとデバイスの認証方法をパラダイムシフトする必要があります。

サードパーティ:今日の組織は、かつてないほど相互接続されています。クラウドサービスプロバイダーや製品ベンダーを含む多くのサードパーティは、組織のネットワークにある程度アクセスでき、新たな脆弱性や攻撃者の潜在的な侵入口を生み出しています。

ネットワークセキュリティのベストプラクティス

ネットワークセキュリティを強化するために、ITチームは次のようなソリューションを採用することがあります。

多要素認証(MFA):多くの侵害は、脆弱なパスワード、再利用されているパスワード、または侵害されたパスワードが原因です。MFAソリューションは、ユーザー認証時に2つ以上の形式の識別要素を提示するよう要求することで、侵害を防止します。

セキュリティ意識向上トレーニング:脆弱なパスワードの使用から悪性のリンクのクリックまで、ユーザーは頻繁にネットワークセキュリティを侵害するアクションを実行します。意識向上トレーニングは、攻撃者が一般的に使用する手法をユーザーが認識して回避し、適切なセキュリティ衛生とふるまいを身につけるために役立ちます。

リスク評価:サイバーセキュリティリスク評価を実施することで、組織は最も重要な資産と、各資産のセキュリティに対する最大のリスクを特定できます。この情報は、管理者がネットワークセキュリティ戦略と投資の優先順位を決定するのに役立ちます。

サードパーティリスク評価:多くの企業は、もともとサプライチェーン内の企業を標的としたサイバー攻撃の犠牲になっています。サードパーティリスク管理プログラムは、ベンダーとの関係の中で最もリスクの大きい領域を特定し、それを緩和するための対策を講じるために役立ちます。

インシデント対応計画(IRP):IRPとは、セキュリティチームや組織が迅速に行動を起こし、サイバー攻撃や侵入が成功した場合の損害を制限できるようにするためのロードマップです。

最小権限アクセス:従来のネットワークセキュリティでは、ネットワーク内のリソースへの広範なアクセス権がユーザーに付与されることがよくありました。しかし、これにより、境界防御を突破した攻撃者は、ユーザーアカウントや非常に貴重なデータにアクセスできました。最小権限の原則では、ユーザー、アプリケーション、デバイスは、特定の時点でタスクを実行するために必要なリソースにのみアクセスできます。

ゼロトラスト:セキュリティに対するゼロトラストのアプローチでは、IT リソースへのアクセスを要求するたびに、すべてのユーザー、デバイス、アプリケーションを認証し、許可する必要があります。そのため、ネットワークの一部にアクセスしたハッカーが内部でラテラルムーブメント(横方向の移動)を行うことが困難になります。また、セキュリティチームは疑わしいふるまいを迅速に特定し、攻撃が成功した場合の「影響範囲」を制限できます。

暗号化。暗号化は、悪性の窃取や不注意による漏えいからデータを保護するのに役立ちます。

更新とパッチ適用。定期的かつ最適な頻度でソフトウェアの更新とパッチの適用を行うことで、攻撃者がネットワークにアクセスするために悪用する脆弱性を排除できます。

使用していないソフトウェアを非推奨にする:公開されているアプリケーションはすべて、ハッカーに防御を突破するための新たな機会をもたらします。使用していないアプリを破棄することで、セキュリティチームはアタックサーフェスを縮小し、脆弱性を排除できます。

頻繁なバックアップ:ランサムウェアなどのサイバー脅威や、中央のデータセンターでの自然災害や機能停止から保護されたオフサイトの場所に、データを頻繁にバックアップする必要があります。

よくある質問(FAQ)

ネットワークセキュリティソリューションは、ネットワークトラフィックの脅威を緩和し、攻撃者によるネットワークへのアクセスを防ぐよう設計されていますが、アプリケーションセキュリティは、インターネットに面したアプリケーションやアプリケーション・プログラミング・インターフェース(API)に対する脅威からの防御に重点を置いています。アプリケーションセキュリティソリューションは、コードの脆弱性やセキュリティ設定のミスを特定して緩和し、OWASPトップ10リストに含まれる脅威を防ぐのに役立ちます。アプリケーションセキュリティは、開発レベルと本番環境の両方で発生します。

ネットワークセキュリティは、ネットワークトラフィック内の脅威をブロックし、攻撃者による不正アクセスを防止することで、ネットワークレベルでデータ、アプリケーション、リソースを保護するように設計されています。

クラウドセキュリティは、サードパーティサービスプロバイダーが管理するクラウドインフラを含むクラウド環境を保護することを目的としています。この文脈では、クラウドセキュリティにはネットワークセキュリティが含まれますが、クラウドエコシステム内のサーバー、コンテナ、アプリケーション、サービスを保護することも目的としています。