Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai, ya que les ofrece una fiabilidad, una escalabilidad y una experiencia inigualables en el sector, idóneas para crecer con seguridad.

La seguridad de red es un área de la ciberseguridad dedicada a proteger las redes informáticas de ciberamenazas, intrusiones y filtraciones. El objetivo principal de la seguridad de red es emplear medidas de seguridad que impidan el acceso no autorizado a la red de TI de una organización o a sus distintos componentes, al tiempo que permiten a los usuarios legítimos acceder a los recursos que necesitan sin demora.

¿Cómo funciona la seguridad de red?

Las redes de TI actuales son cada vez más complejas y están altamente distribuidas, lo que hace que la seguridad de red sea más importante que nunca. Al combinar varias capas de defensa, la seguridad de red implica diferentes soluciones de software y hardware, junto con las políticas, los procesos y las prácticas recomendadas necesarias para mantener los recursos de red a salvo de los atacantes.

¿Qué tipos de seguridad de red existen?

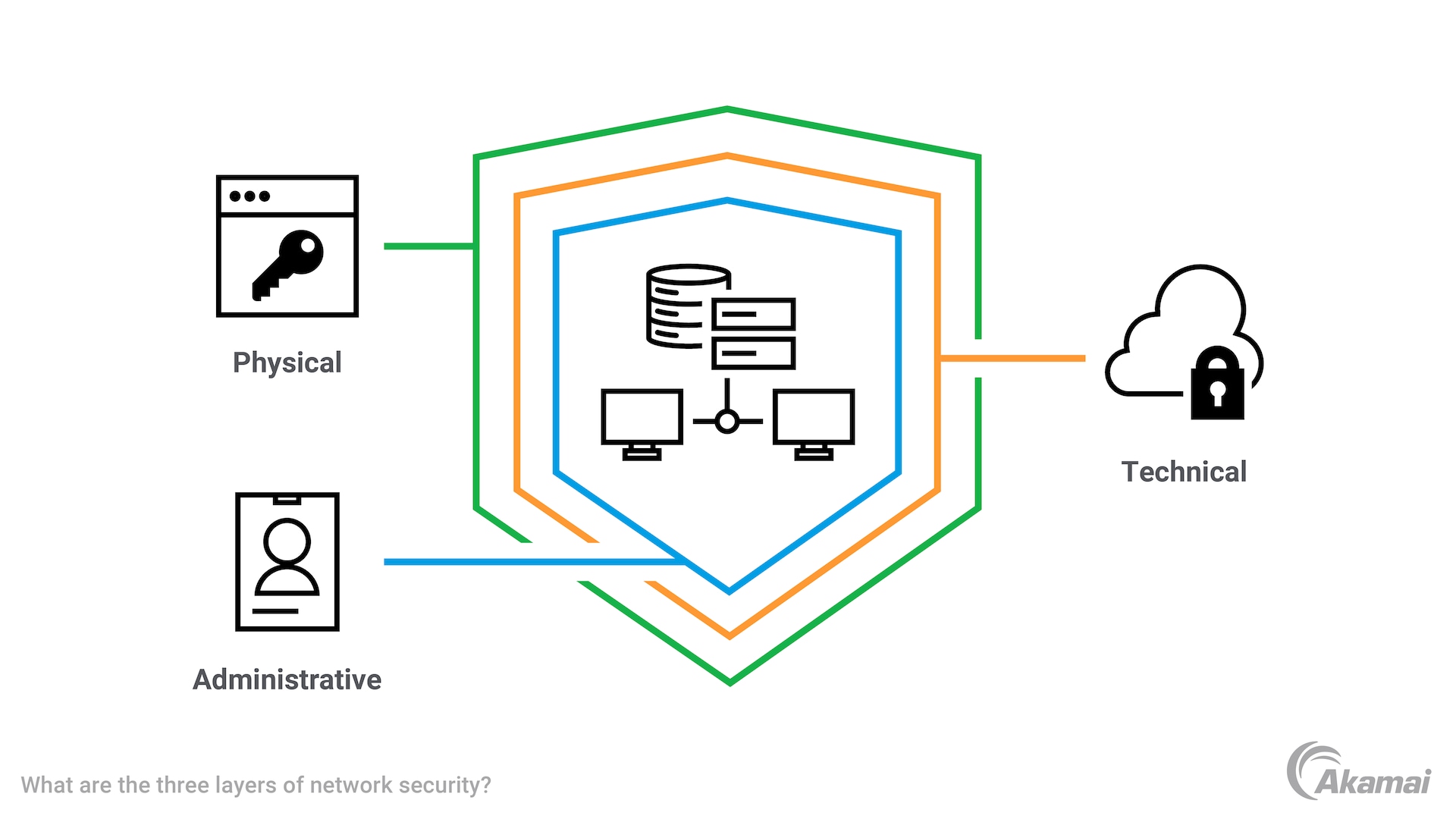

La seguridad de red suele implicar tres capas de controles: física, técnica y administrativa.

Los controles de seguridad físicos impiden que las personas no autorizadas accedan al hardware que alimenta una red, como los routers y el cableado en los centros de datos. Los controles de seguridad físicos pueden incluir bloqueos, autenticación biométrica y control de acceso físico.

Los controles de seguridad técnicos protegen los datos almacenados en la red o que entran y salen de ella. Los controles técnicos están diseñados tanto para bloquear el acceso de personal no autorizado como de usuarios internos maliciosos.

Los controles administrativos son las políticas y los procesos de seguridad que autentican a los usuarios, rigen su comportamiento, gestionan su nivel de acceso y permiten a los administradores de TI implementar cambios en la infraestructura de red.

Diagrama que ilustra las tres capas de seguridad de red

Diagrama que ilustra las tres capas de seguridad de red

¿Qué son las amenazas para la seguridad de red?

Entre las amenazas de seguridad de red más comunes se incluyen las siguientes:

Problemas de autenticación. Cuando los usuarios, los dispositivos y las aplicaciones no se autentican de forma adecuada o precisa, los hackers pueden obtener fácilmente acceso no autorizado a los recursos de la red.

Ataques de inyección. Los atacantes pueden utilizar la inyección de comandos del sistema operativo o la inyección SQL para que una aplicación o servidor ejecute acciones no autorizadas que pongan en peligro la red.

Falta de cifrado. Cuando los datos no cifrados quedan expuestos, de forma deliberada o accidental, los usuarios maliciosos o el público en general pueden leerlos o acceder a ellos fácilmente.

Ataques de malware. Los atacantes suelen obtener acceso a las redes infectando los dispositivos de red con software malicioso (malware) que se propaga fácilmente de un dispositivo a otro. El malware puede ejecutar una amplia gama de acciones maliciosas, como exfiltrar datos, provocar interrupciones o lanzar ataques de mayor envergadura.

Ataques de contraseñas. Los hackers suelen obtener acceso a las redes explotando contraseñas débiles o reutilizadas, o contraseñas que se han expuesto en una filtración de datos. Los hackers también pueden acceder a las redes adivinando o descifrando contraseñas.

Ingeniería social. Los ataques de ingeniería social, como el phishing o el spear phishing, utilizan el engaño para convencer a los usuarios y que compartan información confidencial, como credenciales de inicio de sesión o números de cuentas de tarjetas de crédito.

Virus. Los virus son archivos maliciosos que se propagan de un dispositivo o aplicación a otro para dañar o destruir datos, o alterar el código de formas maliciosas.

Troyanos. Un troyano es un tipo de virus que crea una puerta trasera, que permite a los hackers acceder a un sistema informático.

Ransomware. El ransomware es un tipo de malware que cifra archivos en redes y dispositivos e impide que los usuarios accedan a datos o aplicaciones. El ransomware permite a los ciberdelincuentes exigir un rescate a cambio de una clave de descifrado.

Denegación de servicio. En los ataques denegación de servicio (DoS) y los ataques distribuidos de denegación de servicio (DDoS), los hackers provocan que los servidores u otros recursos de red se ralenticen o se bloqueen saturándolos con solicitudes maliciosas. Como consecuencia, los servidores ya no pueden proporcionar el servicio a las solicitudes o los usuarios legítimos.

¿Qué son las tecnologías de seguridad de red?

La seguridad de red abarca una amplia gama de tecnologías y soluciones.

Firewalls. Los firewalls supervisan el tráfico que entra o sale de una red y utilizan políticas de seguridad para bloquear, poner en cuarentena o señalar cualquier tráfico que se considere sospechoso.

Segmentación. La segmentación de red divide una red en segmentos más pequeños, lo que permite a los administradores implementar controles y políticas de seguridad más detallados. Herramientas como la microsegmentación definida por software pueden incluso proteger cargas de trabajo y activos individuales para evitar el acceso no autorizado o el movimiento lateral.

Software antivirus. Para mitigar los virus, las soluciones de antivirus analizan el tráfico de red en busca de firmas conocidas que indiquen actividad maliciosa, basándose en inteligencia contra ciberamenazas que se actualiza constantemente.

Control de acceso a la red. Al limitar el acceso a la red a usuarios, grupos y dispositivos específicos, las organizaciones pueden evitar el uso no autorizado de los recursos de red.

Antimalware. La tecnología antimalware detecta, elimina y bloquea malware como troyanos, ransomware, spyware y adware.

Prevención de filtraciones de datos (DLP). Las soluciones de DLP clasifican los activos de datos de la organización, identifican los activos más importantes y en riesgo, gestionan las políticas sobre quién puede acceder a esos activos y utilizarlos, y supervisan la actividad para bloquear comportamientos sospechosos.

Seguridad del correo electrónico. Las soluciones de seguridad de correo electrónico supervisan tanto el contenido como los metadatos de los mensajes para identificar y bloquear los ataques de malware y phishing que suelen utilizar el correo electrónico como vector de ataque.

Sistemas de detección de intrusiones (IDS) y sistemas de prevención de intrusiones (IPS). Las soluciones de IDS e IPS detectan y bloquean los intentos no autorizados de acceder a la red.

Plataformas de gestión de eventos e información de seguridad (SIEM). Las soluciones de SIEM recopilan y agregan datos de herramientas de seguridad internas para detectar y alertar a los administradores de red de comportamientos sospechosos.

VPN. Una red privada virtual (VPN) utiliza protocolos de túnel para cifrar los datos que se transmiten a través de una red no segura. Las VPN se pueden utilizar para posibilitar el acceso remoto a los empleados que trabajan fuera de la oficina.

Tecnología de orquestación, automatización y respuesta de seguridad (SOAR). Las soluciones de SOAR recopilan y analizan datos de seguridad y permiten a los administradores de seguridad definir y ejecutar respuestas automatizadas a ciberamenazas específicas.

Detección y respuesta de red (NDR). Las plataformas de NDR utilizan la IA y el aprendizaje automático para supervisar el tráfico de red y detectar actividades sospechosas o anómalas.

Seguridad de terminales. Todo dispositivo conectado a una red es un objetivo potencial para los atacantes. Las soluciones de seguridad de terminales permiten a los equipos protegerse rápidamente del malware y otras amenazas en varios dispositivos.

Detección y respuesta extendidas (XDR). Una plataforma de XDR es una arquitectura abierta que integra una serie de herramientas de seguridad para unificar las iniciativas de seguridad en varias capas, como usuarios, aplicaciones, cargas de trabajo en la nube, datos, terminales y correo electrónico. Las plataformas de XDR permiten que diversas soluciones trabajen juntas con más facilidad.

¿Por qué es importante la seguridad de red?

La seguridad de red ayuda a las organizaciones a mitigar varios tipos de riesgos.

Riesgos financieros. Una filtración de datos con éxito puede fácilmente suponerle a una empresa millones de dólares en pérdidas de productividad, multas y sanciones, además del coste de mitigar los ataques y recuperar datos.

Riesgos operativos. Los ciberataques suelen interrumpir las operaciones empresariales al bloquear redes, servidores y aplicaciones. Como consecuencia, los empleados y los clientes ya no tienen acceso a los datos, servicios y aplicaciones de los que dependen, por lo que las operaciones se ralentizan o se detienen por completo.

Riesgos normativos. Los gobiernos de todo el mundo han promulgado normativas que exigen que las organizaciones tomen precauciones para proteger los datos privados y confidenciales de clientes, pacientes y ciudadanos. Cuando las empresas no protegen adecuadamente sus redes, pueden ser objeto de sanciones normativas y acciones legales.

Riesgos empresariales. Cuando una red se ve comprometida, toda la propiedad intelectual y los planes de negocio que contiene también pueden estarlo. Esto puede provocar importantes pérdidas empresariales, además de menoscabar la ventaja competitiva.

¿Qué ventajas ofrece la seguridad de red?

La seguridad de red permite a las organizaciones y a los equipos de seguridad:

Defenderse de las ciberamenazas. Las soluciones de seguridad de red protegen la red, los usuarios y los datos de una amplia gama de ciberamenazas y evitan los tipos de filtraciones que pueden provocar costosas pérdidas de datos, ingresos, negocios y reputación.

Facilitar la continuidad empresarial. La seguridad de red garantiza la disponibilidad y el rendimiento continuos de la red, así como que las empresas, los usuarios y las aplicaciones tengan acceso a los recursos que necesitan.

Mantener la privacidad. Las soluciones de seguridad de la red son fundamentales para evitar las filtraciones de seguridad que pueden exponer datos confidenciales, secretos comerciales, registros financieros, información de identificación personal (PII) y otra información confidencial.

Garantizar el cumplimiento. La seguridad de red ayuda a las organizaciones a cumplir diferentes marcos normativos, como la norma PCI DSS, el RGPD y la ley HIPAA.

¿Qué retos presenta la seguridad de red?

Diversos factores suelen dificultar el mantenimiento de la seguridad de la red.

Vectores de ataque que evolucionan rápidamente. A medida que las tecnologías evolucionan y las redes se vuelven más complejas, los hackers encuentran inevitablemente nuevas formas de penetrar en las defensas de la red. Los equipos de seguridad deben supervisar constantemente la red en busca de amenazas conocidas, así como vectores de ataque nuevos y emergentes.

Comportamiento del usuario. Para muchos equipos de seguridad es un desafío conseguir que los usuarios cumplan las políticas de seguridad y las prácticas recomendadas, sobre todo cuando esas medidas requieren tiempo o pasos adicionales que distraen a los usuarios de su trabajo.

Plantillas remotas. La tendencia hacia la movilidad de los trabajadores y el trabajo desde cualquier lugar significa que hay más usuarios conectándose a la red mediante dispositivos móviles no gestionados y conexiones no seguras. Esto requiere un cambio de paradigma en la forma en que se autentican los usuarios y los dispositivos.

Terceros. En la actualidad, las organizaciones están más interconectadas que nunca. Un gran número de terceros, como los proveedores de servicios en la nube y los proveedores de productos, disponen de cierto grado de acceso a la red de una organización, lo que crea nuevas vulnerabilidades y posibles puntos de entrada para los atacantes.

¿Cuáles son las prácticas recomendadas para la seguridad de red?

Para mejorar la seguridad de red, los equipos de TI pueden adoptar soluciones como las siguientes:

Autenticación multifactorial (MFA). La causa de filtraciones son las contraseñas débiles, reutilizadas o comprometidas. Las soluciones de MFA evitan las filtraciones al exigir a los usuarios dos o más formas de identificación para autenticarse.

Formación sobre concienciación en materia de seguridad. Los usuarios con frecuencia dan pasos que ponen en peligro la seguridad de la red, desde usar contraseñas débiles hasta hacer clic en enlaces maliciosos. La formación para la concienciación ayuda a los usuarios a reconocer y evitar las técnicas que suelen utilizar los atacantes y a adoptar la higiene y los comportamientos de seguridad adecuados.

Evaluación de riesgos. La realización de una evaluación de riesgos de ciberseguridad permite a las organizaciones identificar sus activos más críticos y los riesgos más importantes para la seguridad de cada activo. Esta información ayuda a los administradores a priorizar las estrategias e inversiones en seguridad de red.

Gestión de riesgos de terceros. Muchas empresas han sido víctimas de ciberataques que inicialmente estaban dirigidos a una empresa de su cadena de suministro. Los programas de gestión de riesgos de terceros ayudan a las organizaciones a identificar las áreas de mayor riesgo en sus relaciones con los proveedores y a tomar medidas para mitigarlas.

Planes de respuesta a incidentes (IRP). Un IRP es una hoja de ruta que permite a los equipos de seguridad y a las organizaciones tomar medidas rápidas que pueden limitar el daño de un ciberataque o intrusión exitosos.

Acceso de mínimo privilegio. En la seguridad de red tradicional, los usuarios suelen tener amplio acceso a los recursos de la red. Sin embargo, esto permitía a los atacantes que vulneraban con éxito las defensas perimetrales obtener acceso a cuentas de usuarios y datos de gran valor. El principio de mínimos privilegios proporciona a los usuarios, las aplicaciones y los dispositivos acceso solo a los recursos que necesitan para llevar a cabo una tarea en un momento determinado.

Zero Trust. Un enfoque de seguridad Zero Trust requiere que todos los usuarios, dispositivos y aplicaciones estén autenticados y autorizados en cada solicitud de acceso a los recursos de red. Por ello, es a los hackers que han obtenido acceso a una parte de una red les resulta mucho más difícil moverse lateralmente dentro de ella. También permite a los equipos de seguridad identificar con rapidez comportamientos sospechosos y limitar la onda expansiva de los ataques exitosos.

Cifrado. El cifrado ayuda a evitar que los datos queden expuestos a través de robos maliciosos o filtraciones accidentales.

Actualizaciones y parches. Adoptar una cadencia regular y óptima para actualizar el software y aplicar parches puede ayudar a eliminar las vulnerabilidades que aprovechan los atacantes para obtener acceso a la red.

Retirada del software no utilizado. Toda aplicación orientada al público ofrece a los hackers una oportunidad de penetrar en las defensas. Al descartar las aplicaciones no utilizadas, los equipos de seguridad pueden reducir la superficie de ataque y eliminar las vulnerabilidades.

Copias de seguridad frecuentes. Deben realizarse con frecuencia copias de seguridad de los datos en ubicaciones externas que estén protegidas de ciberamenazas como el ransomware, así como de desastres naturales o apagones en los centros de datos centralizados.

Preguntas frecuentes

Aunque las soluciones de seguridad de red están diseñadas para mitigar las amenazas en el tráfico y evitar que los atacantes accedan a la red, la seguridad de las aplicaciones se centra en defenderse de las amenazas a las aplicaciones orientadas a Internet y las interfaces de programación de aplicaciones (API). Las soluciones de seguridad de aplicaciones ayudan a identificar y mitigar vulnerabilidades en el código, así como errores de configuración de seguridad, y a defenderse de las amenazas incluidas en la lista de las 10 principales vulnerabilidades según OWASP. La seguridad de las aplicaciones tiene lugar tanto a nivel de desarrollo como en entornos de producción.

La seguridad de red está diseñada para proteger los datos, las aplicaciones y los recursos de la red bloqueando las amenazas en el tráfico y evitando que los atacantes obtengan acceso no autorizado.

La seguridad en la nube está diseñada para proteger los entornos de nube, incluida la infraestructura de nube gestionada por proveedores de servicios externos. En este contexto, la seguridad en la nube incluye la seguridad de red, pero también está diseñada para proteger servidores, contenedores, aplicaciones y servicios en ecosistemas de nube.