Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

La sicurezza della rete è un'area della cybersecurity dedicata alla protezione delle reti informatiche da minacce informatiche, intrusioni e violazioni. L'obiettivo principale della sicurezza della rete è adottare misure di sicurezza che impediscano l'accesso non autorizzato alla rete IT di un'organizzazione o ai suoi vari componenti, consentendo, al contempo, agli utenti legittimi di accedere alle risorse di cui hanno bisogno senza ritardi.

Come funziona la sicurezza della rete?

Le reti IT di oggi sono sempre più complesse e altamente distribuite, il che rende la loro sicurezza più importante che mai. Combinando più livelli di difesa, la sicurezza della rete implica una varietà di soluzioni software e hardware, insieme a policy, processi e best practice necessari per proteggere le risorse di rete dai criminali.

Quali sono i tipi di sicurezza della rete?

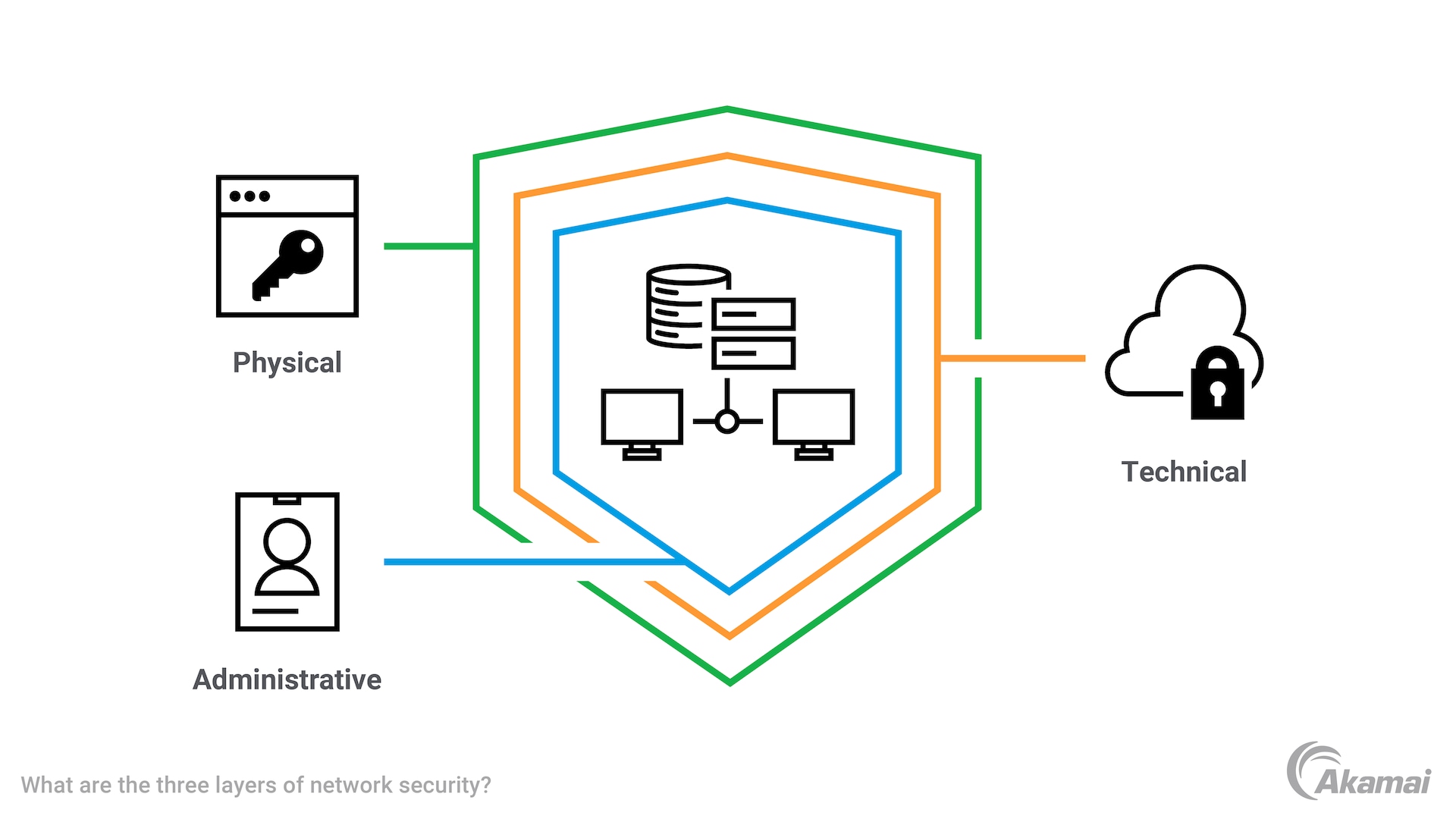

La sicurezza della rete, in genere, prevede tre livelli di controlli: fisici, tecnici e amministrativi.

I controlli di sicurezza fisici impediscono a persone non autorizzate di accedere all'hardware che alimenta una rete, inclusi router e cavi nei data center. I controlli di sicurezza fisici possono includere blocchi, autenticazione biometrica e controllo degli accessi fisici.

I controlli di sicurezza tecnici proteggono i dati archiviati o trasmessi all'interno e all'esterno della rete. I controlli tecnici sono progettati sia per bloccare l'accesso da parte di personale non autorizzato che di utenti interni malintenzionati.

I controlli amministrativi sono costituiti dalle policy e dai processi di sicurezza che autenticano gli utenti, regolano il loro comportamento, gestiscono il loro livello di accesso e consentono agli amministratori IT di implementare modifiche all'infrastruttura di rete.

Diagramma che illustra i tre livelli di sicurezza della rete

Diagramma che illustra i tre livelli di sicurezza della rete

Quali sono le minacce alla sicurezza della rete?

Le minacce alla sicurezza della rete più comuni includono:

Errori di autenticazione. Quando utenti, dispositivi e applicazioni non vengono autenticati in modo appropriato o accurato, gli hacker possono facilmente ottenere l'accesso non autorizzato alle risorse di rete.

Attacchi di tipo injection. I criminali possono utilizzare attacchi CMDi (Command injection) o SQL injection del sistema operativo per far in modo che un'applicazione o un server eseguano azioni non autorizzate per violare la rete.

Mancanza di crittografia. Quando i dati non crittografati vengono resi visibili intenzionalmente o accidentalmente, possono essere letti o diventare accessibili facilmente da utenti malintenzionati o dal pubblico in generale.

Attacchi malware. I criminali spesso ottengono l'accesso alle reti infettando i dispositivi di rete con software dannoso (malware) che si diffonde facilmente da un dispositivo all'altro. Il malware può eseguire un'ampia gamma di azioni dannose, come esfiltrare i dati, causare interruzioni o sferrare attacchi più estesi.

Attacchi alle password. Gli hacker ottengono spesso l'accesso alle reti sfruttando password deboli o riutilizzate oppure password che sono state rese visibili in una violazione dei dati. Gli hacker possono anche accedere alle reti indovinando o violando le password.

Social engineering. Gli attacchi di social engineering, come phishing o spear phishing, utilizzano l'inganno per indurre gli utenti a condividere informazioni riservate, come credenziali di accesso o numeri di carte di credito.

Virus. I virus sono file dannosi che si diffondono tra dispositivi o applicazioni per danneggiare o distruggere i dati oppure per alterare il codice in modi dannosi.

Trojan. Un trojan è un tipo di virus che crea una backdoor, consentendo agli hacker di accedere a un sistema informatico.

Ransomware. Il ransomware è un tipo di malware che crittografa i file su reti e dispositivi, impedendo agli utenti di accedere a dati o applicazioni. Il ransomware consente ai criminali informatici di richiedere un riscatto in cambio di una chiave di decrittografia.

DoS (Denial-of-Service). Negli attacchi DoS (Denial-of-Service) e DDoS (Distributed Denial-of-Service), gli hacker causano il rallentamento o l'arresto anomalo dei server o di altre risorse di rete sovraccaricandoli di richieste dannose. Di conseguenza, i server non possono più fornire i servizi in caso di richieste o utenti legittimi.

Che cosa sono le tecnologie di sicurezza della rete?

La sicurezza della rete comprende un'ampia gamma di tecnologie e soluzioni.

Firewall. I firewall monitorano il traffico in entrata o in uscita da una rete e utilizzano policy di sicurezza per bloccare, mettere in quarantena o segnalare qualsiasi tipo di traffico ritenuto sospetto.

Segmentazione. La segmentazione della rete divide una rete in segmenti più piccoli, consentendo agli amministratori di implementare policy e controlli di sicurezza più granulari. Strumenti come la microsegmentazione definita dal software possono persino proteggere singoli carichi di lavoro e risorse per impedire il movimento laterale o gli accessi non autorizzati.

Software antivirus. Per mitigare i virus, le soluzioni antivirus analizzano il traffico di rete alla ricerca di firme note che indicano attività dannose, in base all'intelligence sulle minacce costantemente aggiornata.

Controllo degli accessi alla rete. Limitando l'accesso alla rete a specifici utenti, gruppi e dispositivi, le organizzazioni possono impedire l'uso non autorizzato delle risorse di rete.

Anti-malware. La tecnologia anti-malware rileva, rimuove e blocca malware come trojan, ransomware, spyware e adware.

Prevenzione della fuga di dati (DLP). Le soluzioni DLP classificano le risorse di dati all'interno dell'organizzazione, identificano le risorse più importanti e a rischio, gestiscono le policy su chi può accedere e utilizzare tali risorse e monitorano le attività per bloccare i comportamenti sospetti.

Sicurezza e-mail. Le soluzioni per la sicurezza delle e-mail monitorano sia i contenuti che i metadati dei messaggi e-mail per identificare e bloccare gli attacchi malware e di phishing che comunemente utilizzano l'e-mail come vettore di attacco.

Sistemi di rilevamento delle intrusioni (IDS) e di prevenzione delle intrusioni (IPS). Le soluzioni IDS e IPS rilevano e bloccano i tentativi non autorizzati di accesso alla rete.

Piattaforme SIEM (Security Information and Event Management). Le soluzioni SIEM raccolgono e aggregano i dati provenienti dagli strumenti di sicurezza interni per individuare e avvisare gli amministratori di rete in caso di comportamenti sospetti.

VPN. Una VPN (Virtual Private Network) utilizza protocolli di tunneling per crittografare i dati trasmessi su una rete non protetta. Le VPN possono essere utilizzate per consentire l'accesso remoto ai dipendenti che lavorano all'esterno dell'ufficio.

Tecnologia SOAR (Security Orchestration, Automation and Response). Le soluzioni SOAR raccolgono e analizzano i dati sulla sicurezza, consentendo agli amministratori della sicurezza di definire ed eseguire risposte automatizzate a specifiche minacce informatiche.

Rilevamento e risposta della rete (NDR). Le piattaforme NDR utilizzano l'AI e l'apprendimento automatico per monitorare il traffico di rete e scoprire attività sospette o anomale.

Sicurezza degli endpoint. Ogni dispositivo connesso a una rete è un potenziale obiettivo per i criminali. Le soluzioni per la sicurezza degli endpoint consentono ai team di proteggere rapidamente malware e altre minacce su vari dispositivi.

Tecnologia XDR (eXtended Detection and Response). Una piattaforma XDR è un'architettura aperta che integra una gamma di strumenti di sicurezza per unificare le attività di sicurezza su più livelli, tra cui utenti, applicazioni, carichi di lavoro nel cloud, dati, endpoint ed e-mail. Le piattaforme XDR consentono a diverse soluzioni di collaborare più facilmente.

Perché la sicurezza della rete è importante?

La sicurezza della rete aiuta le organizzazioni a mitigare diversi tipi di rischi.

Rischi finanziari. Una violazione dei dati riuscita può facilmente costare a un'azienda milioni di dollari in termini di perdita di produttività, multe e sanzioni, oltre al costo della mitigazione degli attacchi e del recupero dei dati.

Rischi operativi. Gli attacchi informatici spesso interrompono le operazioni aziendali arrestando reti, server e applicazioni. Di conseguenza, dipendenti e clienti non possono più accedere ai dati, ai servizi e alle applicazioni su cui si basano, il che causa un rallentamento o un arresto totale delle operazioni.

Rischi normativi. I governi di tutto il mondo hanno emanato normative che richiedono alle organizzazioni di prendere precauzioni per proteggere i dati privati e sensibili di clienti, pazienti e cittadini. Quando le aziende non riescono a proteggere adeguatamente le loro reti, possono incorrere in sanzioni normative e azioni legali.

Rischi aziendali. Quando una rete viene compromessa, anche tutti i piani aziendali e la proprietà intellettuale al suo interno potrebbero venire compromessi. Ciò può portare a significative perdite aziendali e danneggiare il vantaggio competitivo.

Quali sono i vantaggi offerti dalla sicurezza della rete?

La sicurezza della rete consente alle organizzazioni e ai team addetti alla sicurezza di:

Difendersi dalle minacce informatiche. Le soluzioni per la sicurezza della rete proteggono la rete, gli utenti e i dati da un'ampia gamma di minacce informatiche e prevengono i tipi di violazioni che possono causare costose perdite di dati, ricavi, attività aziendali e reputazione.

Favorire la continuità operativa. La sicurezza della rete garantisce livelli continui di disponibilità e performance della rete, garantendo che aziende, utenti e applicazioni abbiano accesso alle risorse di cui hanno bisogno.

Mantenere la privacy. Le soluzioni per la sicurezza della rete sono fondamentali per prevenire violazioni della sicurezza che possono rendere visibili dati riservati, segreti commerciali, record finanziari, informazioni di identificazione personale (PII) e altre informazioni sensibili.

Assicurare la conformità. La sicurezza della rete aiuta le organizzazioni a conformarsi a molti quadri normativi, come PCI DSS, GDPR e HIPAA.

Quali sono i problemi correlati alla sicurezza della rete?

Mantenere la sicurezza della rete è spesso reso più difficile da diversi fattori.

Vettori di attacco in rapida evoluzione. Man mano che le tecnologie si evolvono e le reti diventano più complesse, gli hacker trovano inevitabilmente nuovi modi per penetrare nei sistemi di difesa della rete. I team addetti alla sicurezza devono monitorare costantemente la rete alla ricerca di minacce note, nonché di vettori di attacco nuovi ed emergenti.

Comportamento dell'utente. Molti team addetti alla sicurezza trovano difficile convincere gli utenti ad aderire alle policy di sicurezza e alle best practice consigliate, specialmente quando tali misure richiedono ulteriori passaggi o tempi aggiuntivi che distraggono gli utenti dal loro lavoro.

Dipendenti remoti. La tendenza verso il lavoro agile e lo smart working implica che più utenti possono connettersi alla rete tramite dispositivi mobili non gestiti e connessioni non protette. Ciò richiede un cambiamento di paradigma nel modo in cui utenti e dispositivi vengono autenticati.

Terze parti. Oggi le organizzazioni sono più interconnesse che mai. Molte terze parti, tra cui provider di servizi cloud e fornitori di prodotti, possono accedere a vari livelli della rete di un'organizzazione, il che crea nuove vulnerabilità e potenziali punti di ingresso per i criminali.

Quali sono le best practice da seguire per la sicurezza della rete?

Per migliorare la sicurezza della rete, i team IT possono adottare soluzioni come:

MFA (Multi-Factor Authentication). Molte violazioni sono causate da password deboli, riutilizzate o compromesse. Le soluzioni MFA prevengono le violazioni richiedendo agli utenti di presentare due o più forme di identificazione da autenticare.

Formazione sulla consapevolezza della sicurezza. Dall'utilizzo di password deboli al clic su link dannosi, gli utenti spesso intraprendono azioni che compromettono la sicurezza della rete. La formazione sulla consapevolezza aiuta gli utenti a riconoscere ed evitare le tecniche comunemente utilizzate dai criminali, adottando comportamenti e procedure di sicurezza appropriati.

Valutazione dei rischi. Condurre una valutazione dei rischi per la cybersecurity consente alle organizzazioni di identificare le proprie risorse più critiche e i maggiori rischi per la sicurezza di ciascuna risorsa. Queste informazioni aiutano gli amministratori a dare priorità alle strategie e agli investimenti per la sicurezza della rete.

Gestione dei rischi di terze parti. Molte aziende sono cadute vittime di attacchi informatici che inizialmente hanno preso di mira un'azienda all'interno della propria supply chain. I programmi di gestione dei rischi di terze parti aiutano le organizzazioni a identificare le principali aree di rischio all'interno delle loro relazioni con i fornitori e ad adottare le misure necessarie per mitigarle.

Piani di risposta agli incidenti (IRP). Un IRP è una roadmap che consente ai team addetti alla sicurezza e alle organizzazioni di intraprendere azioni rapide in grado di limitare i danni causati da un attacco informatico o da un'intrusione riusciti.

Accesso basato sul privilegio minimo. Nella sicurezza della rete tradizionale, agli utenti veniva spesso concesso un ampio accesso alle risorse all'interno della rete. Tuttavia, ciò ha consentito ai criminali che avevano violato con successo i sistemi di difesa perimetrali di ottenere l'accesso agli account degli utenti e a dati preziosi. Il principio del privilegio minimo fornisce a utenti, applicazioni e dispositivi l'accesso solo alle risorse necessarie per eseguire un'attività in un dato momento.

Zero Trust. Un approccio Zero Trust alla sicurezza richiede che tutti gli utenti, i dispositivi e le applicazioni vengano autenticati e autorizzati ad ogni richiesta di accesso alle risorse IT. Ciò rende molto più difficile spostarsi lateralmente all'interno della rete per gli hacker che hanno ottenuto l'accesso ad una parte della rete stessa. Inoltre, consente ai team addetti alla sicurezza di identificare rapidamente i comportamenti sospetti e di limitare il "raggio d'azione" degli attacchi riusciti.

Crittografia. La crittografia aiuta a proteggere i dati da furti dannosi o fughe involontarie.

Aggiornamenti e patch. L'adozione di una frequenza regolare e ottimale per l'aggiornamento del software e l'applicazione di patch può aiutare ad eliminare le vulnerabilità sfruttate dai criminali per ottenere l'accesso alla rete.

Dismettere il software inutilizzato. Ogni applicazione per interazioni pubbliche offre agli hacker un'altra opportunità per penetrare nei sistemi di difesa. Eliminando le app inutilizzate, i team addetti alla sicurezza possono ridurre la superficie di attacco ed eliminare le vulnerabilità.

Backup frequenti. È necessario eseguire frequentemente il backup dei dati in posizioni esterne al sito protette da minacce informatiche come il ransomware, nonché da disastri naturali o interruzioni di servizio in un data center centrale.

Domande frequenti (FAQ)

Mentre le soluzioni per la sicurezza della rete sono progettate per mitigare le minacce al traffico della rete e impedire ai criminali di accedervi, la sicurezza delle applicazioni si concentra sulla difesa dalle minacce alle applicazioni su Internet e alle API (Application Programming Interface). Le soluzioni per la sicurezza delle applicazioni aiutano a identificare e mitigare le vulnerabilità presenti nel codice e gli errori di configurazione della sicurezza, nonché a difendersi dalle minacce incluse nell'elenco OWASP Top 10. La sicurezza delle applicazioni avviene sia a livello di sviluppo che negli ambienti di produzione.

La sicurezza della rete è progettata per proteggere dati, applicazioni e risorse a livello di rete bloccando le minacce al traffico della rete e impedendo ai criminali di ottenere accessi non autorizzati.

La sicurezza nel cloud è concepita per proteggere gli ambienti cloud, inclusa l'infrastruttura cloud gestita da provider di servizi di terze parti. In questo contesto, la sicurezza nel cloud include la sicurezza della rete, ma è anche concepita per proteggere server, container, applicazioni e servizi negli ecosistemi cloud.