Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Bedrohungsdaten und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Netzwerksicherheit ist ein Bereich der Cybersicherheit, der sich dem Schutz von Computernetzwerken vor Cyberbedrohungen, Eindringlingen und Sicherheitsverletzungen widmet. Das Hauptziel der Netzwerksicherheit besteht darin, Sicherheitsmaßnahmen einzusetzen, die unbefugten Zugriff auf das IT-Netzwerk eines Unternehmens oder seine verschiedenen Komponenten verhindern und gleichzeitig legitimen Nutzern den unverzögerten Zugriff auf benötigte Ressourcen ermöglichen.

Wie funktioniert Netzwerksicherheit?

IT-Netzwerke von heute werden immer komplexer und sind immer stärker geografisch verteilt, was die Netzwerksicherheit wichtiger denn je macht. Die Netzwerksicherheit kombiniert mehrere Verteidigungsebenen und umfasst eine Vielzahl von Software- und Hardwarelösungen sowie Richtlinien, Prozesse und Best Practices, um Netzwerkressourcen vor Angreifern zu schützen.

Welche Arten von Netzwerksicherheit gibt es?

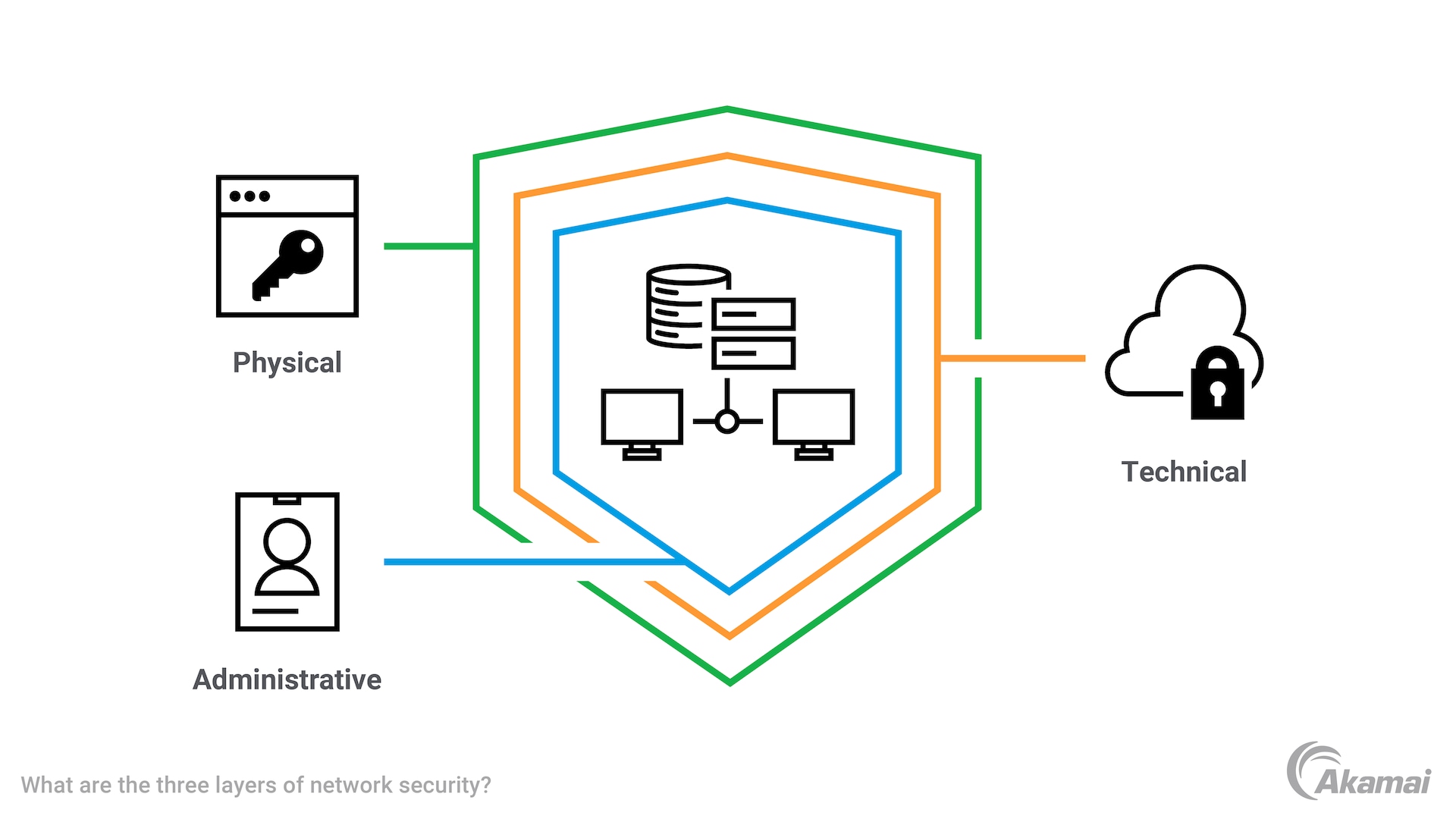

Netzwerksicherheit umfasst in der Regel drei Kontrollebenen: physische, technische und administrative Kontrollen.

Physische Sicherheitskontrollen verhindern, dass unbefugte Personen auf die Hardware zugreifen, die ein Netzwerk unterstützt, einschließlich Router und Verkabelung in Rechenzentren. Physische Sicherheitskontrollen können Sperren, biometrische Authentifizierung und physische Zugriffskontrollen umfassen.

Technische Sicherheitskontrollen schützen Daten, die im Netzwerk gespeichert sind oder in und aus dem Netzwerk verschoben werden. Technische Kontrollen sind so konzipiert, dass sie sowohl für unbefugte Mitarbeiter als auch für schädliche Insider den Zugriff blockieren.

Administrative Kontrollen sind die Sicherheitsrichtlinien und -prozesse, mit denen Nutzer authentifiziert werden, Nutzerverhalten angeleitet wird, Nutzerzugriffsebenen verwaltet werden und IT-Administratoren Änderungen an der Netzwerkinfrastruktur implementieren können.

Diagramm, das die drei Ebenen der Netzwerksicherheit veranschaulicht

Diagramm, das die drei Ebenen der Netzwerksicherheit veranschaulicht

Welche Bedrohungen bestehen für die Netzwerksicherheit?

Zu den häufigsten Bedrohungen für die Netzwerksicherheit gehören:

Authentifizierungsprobleme. Wenn Nutzer, Geräte und Anwendungen nicht ordnungsgemäß oder korrekt authentifiziert werden, erhalten Hacker leicht unbefugten Zugriff auf Netzwerkressourcen.

Injection-Angriffe. Angreifer können mit Befehls-Injection Betriebs- oder SQL-Systeme angreifen, um eine Anwendung oder einen Server dazu zu bringen, unbefugte Aktionen durchzuführen, die das Netzwerk gefährden.

Fehlende Verschlüsselung. Wenn unverschlüsselte Daten absichtlich oder versehentlich offengelegt werden, können sie von böswilligen Personen oder der Öffentlichkeit leicht gelesen oder abgerufen werden.

Malware-Angriffe. Angreifer erhalten oft Zugriff auf Netzwerke, indem sie Netzwerkgeräte mit schädlicher Software (Malware) infizieren, die sich leicht von einem Gerät zum anderen ausbreitet. Malware kann eine Vielzahl von schädlichen Aktionen ausführen, z. B. Daten extrahieren, Unterbrechungen verursachen oder größere Angriffe starten.

Passwortangriffe. Hacker erhalten häufig Zugriff auf Netzwerke, indem sie schwache oder wiederverwendete Passwörter ausnutzen, oder solche, die bei einer Datenschutzverletzung offengelegt wurden. Hacker können auch auf Netzwerke zugreifen, indem sie Passwörter erraten oder knacken.

Social Engineering. Social-Engineering-Angriffe wie Phishing oder Spear-Phishing nutzen Täuschung, um Nutzer dazu zu bringen, vertrauliche Informationen wie Anmeldedaten oder Kreditkartenkontonummern weiterzugeben.

Viren. Viren sind schädliche Dateien, die sich von einem Gerät oder einer Anwendung weiter ausbreiten, um Daten zu beschädigen oder zu zerstören oder Code auf schädliche Weise zu ändern.

Trojaner. Ein Trojaner ist eine Art Virus, der einen alternativen Zugang erstellt, über die Hacker auf ein Computersystem zugreifen können.

Ransomware. Ransomware ist eine Art von Malware, die Dateien in Netzwerken und Geräten verschlüsselt und Nutzer daran hindert, auf Daten oder Anwendungen zuzugreifen. Mit Ransomware können Cyberkriminelle im Austausch für einen Entschlüsselungsschlüssel Lösegeld verlangen.

Denial of Service. Bei DoS- und DDoS-Angriffen (Distributed Denial of Service) bewirken Hacker, dass Server oder andere Netzwerkressourcen langsamer werden oder abstürzen, indem sie sie mit schädlichen Anfragen überlasten. Infolgedessen können die Server legitimen Nutzern oder Anfragen keinen Dienst mehr bereitstellen.

Was sind Netzwerksicherheitstechnologien?

Netzwerksicherheit umfasst eine breite Palette von Technologien und Lösungen.

Firewalls. Firewalls überwachen den Traffic, der in ein Netzwerk eindringt oder es verlässt, und verwenden Sicherheitsrichtlinien, um verdächtigen Traffic zu blockieren, unter Quarantäne zu stellen oder zu kennzeichnen.

Segmentierung. Bei der Netzwerksegmentierung wird ein Netzwerk in kleinere Segmente unterteilt, sodass Administratoren detailliertere Sicherheitskontrollen und -richtlinien implementieren können. Tools wie softwaredefinierte Mikrosegmentierung können sogar einzelne Workloads und Assets schützen, um unbefugten Zugriff oder laterale Netzwerkbewegungen zu verhindern.

Antivirensoftware. Um Viren abzuwehren, scannen Antivirenlösungen den Netzwerktraffic auf bekannte Signaturen, die auf schädliche Aktivitäten hinweisen, basierend auf ständig aktualisierten Bedrohungsinformationen.

Netzwerkzugriffskontrolle. Durch die Beschränkung des Netzwerkzugriffs auf bestimmte Nutzer, Gruppen und Geräte können Unternehmen die unbefugte Nutzung von Netzwerkressourcen verhindern.

Anti-Malware. Anti-Malware-Technologie erkennt, entfernt und blockiert Malware wie Trojaner, Ransomware, Spyware und Adware.

Schutz vor Datenlecks (Data Leak Prevention, DLP). DLP-Lösungen klassifizieren Datenressourcen innerhalb des Unternehmens, identifizieren die wichtigsten und gefährdeten Assets, verwalten Richtlinien darüber, wer auf diese Assets zugreifen und sie nutzen kann und überwachen Aktivitäten, um verdächtiges Verhalten zu blockieren.

E-Mail-Sicherheit. E-Mail-Sicherheitslösungen überwachen sowohl den Inhalt als auch die Metadaten von E-Mail-Nachrichten, um Malware- und Phishing-Angriffe zu erkennen und zu blockieren, die häufig E-Mails als Angriffsvektor verwenden.

Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS). IDS- und IPS-Lösungen erkennen und blockieren unbefugte Zugriffsversuche auf das Netzwerk.

Plattformen für Security Information and Event Management (SIEM). SIEM-Lösungen erfassen und aggregieren Daten aus internen Sicherheitstools, um Netzwerkadministratoren auf verdächtiges Verhalten aufmerksam zu machen.

VPN. Ein virtuelles privates Netzwerk (VPN) verwendet Tunneling-Protokolle, um Daten zu verschlüsseln, die über ein ungesichertes Netzwerk übertragen werden. VPNs können verwendet werden, um Mitarbeitern, die außerhalb des Büros arbeiten, Remotezugriff zu ermöglichen.

Orchestrierung, Automatisierung und Reaktion im Bereich Sicherheit (SOAR). SOAR-Lösungen erfassen und analysieren Sicherheitsdaten und ermöglichen Sicherheitsadministratoren, automatisierte Reaktionen auf bestimmte Cyberbedrohungen zu definieren und auszuführen.

Netzwerkerkennung und -reaktion (Network Detection and Response, NDR). NDR-Plattformen nutzen KI und maschinelles Lernen, um den Netzwerktraffic zu überwachen und verdächtige oder anomale Aktivitäten aufzudecken.

Endpoint-Sicherheit. Jedes Gerät, das mit einem Netzwerk verbunden ist, ist ein potenzielles Ziel für Angreifer. Endpoint-Sicherheitslösungen ermöglichen Teams, verschiedene Geräte schnell gegen Malware und andere Bedrohungen zu schützen.

Erweiterte Erkennungs- und Reaktionstechnologie (XDR). Eine XDR-Plattform verfügt über eine offene Architektur, die mehrere Sicherheitstools umfasst, um Sicherheitsmaßnahmen auf mehreren Ebenen zu vereinheitlichen, darunter Nutzer, Anwendungen, Cloud-Workloads, Daten, Endpunkte und E-Mails. XDR-Plattformen ermöglichen eine einfachere Zusammenarbeit verschiedener Lösungen.

Warum ist Netzwerksicherheit wichtig?

Netzwerksicherheit hilft Unternehmen dabei, verschiedene Arten von Risiken zu mindern.

Finanzielle Risiken. Eine erfolgreiche Datenschutzverletzung kann Unternehmen leicht Millionen Dollar an Produktivitätsverlust, Bußgeldern und Strafen sowie die Kosten für die Abwehr von Angriffen und die Wiederherstellung von Daten kosten.

Betriebliches Risiko. Cyberangriffe unterbrechen häufig den Geschäftsbetrieb, indem sie Netzwerke, Server und Anwendungen außer Gefecht setzen. Infolgedessen haben Mitarbeiter und Kunden keinen Zugriff mehr auf Daten, Services und Anwendungen, auf die sie angewiesen sind, was dazu führt, dass der Betrieb sich verlangsamt oder vollständig zum Stillstand kommt.

Regulatorisches Risiko. Regierungen auf der ganzen Welt haben Vorschriften erlassen, die Unternehmen verpflichten, Vorsichtsmaßnahmen zu treffen, um die privaten und sensiblen Daten von Kunden, Patienten und Bürgern zu schützen. Wenn Unternehmen ihre Netzwerke nicht angemessen schützen, können sie mit Geldstrafen und rechtlichen Maßnahmen rechnen.

Geschäftsrisiko. Wenn ein Netzwerk geschädigt wird, können auch das gesamte geistige Eigentum einschließlich geschäftlicher Pläne kompromittiert werden. Dies kann zu erheblichen Geschäftsverlusten und einem verringerten Wettbewerbsvorteil führen.

Welche Vorteile bietet Netzwerksicherheit?

Netzwerksicherheit ermöglicht Unternehmen und Sicherheitsteams Folgendes:

Verteidigung gegen Cyberbedrohungen. Netzwerksicherheitslösungen schützen Netzwerk, Nutzer und Daten vor einer Vielzahl von Cyberbedrohungen und verhindern Angriffe, die zu kostspieligen Verlusten von Daten, Umsatz, Geschäft und Ruf führen können.

Anhaltende Kontinuität. Netzwerksicherheit gewährleistet die kontinuierliche Verfügbarkeit und Performance des Netzwerks und stellt sicher, dass Unternehmen, Nutzer und Anwendungen Zugriff auf die benötigten Ressourcen haben.

Schutz der Privatsphäre. Netzwerksicherheitslösungen sind entscheidend, um Sicherheitsverletzungen zu verhindern, die vertrauliche Daten, Geschäftsgeheimnisse, Finanzdaten, personenbezogene Daten (PII) und andere sensible Informationen offenlegen können.

Gesicherte Compliance. Netzwerksicherheit unterstützt Unternehmen bei der Einhaltung vieler gesetzlicher Rahmenvorschriften wie PCI DSS, DSGVO und HIPAA.

Welche Herausforderungen bestehen für die Netzwerksicherheit?

Die Aufrechterhaltung der Netzwerksicherheit wird häufig durch mehrere Faktoren erschwert.

Sich schnell entwickelnde Angriffsvektoren. Da sich Technologien weiterentwickeln und Netzwerke komplexer werden, finden Hacker unweigerlich neue Wege, um die Netzwerkverteidigung zu durchdringen. Sicherheitsteams müssen das Netzwerk ständig auf bekannte Bedrohungen sowie neue und aufkommende Angriffsvektoren überwachen.

Nutzerverhalten. Viele Sicherheitsteams sehen es als Herausforderung an, Nutzer dazu zu bringen, Sicherheitsrichtlinien und Best Practices einzuhalten, insbesondere wenn diese Maßnahmen zusätzliche Schritte oder zusätzliche Zeit erfordern und sie von ihrer Arbeit ablenken.

Remote-Mitarbeiter. Der Trend zu Mitarbeitern, die von überall aus arbeiten, bedeutet, dass immer mehr Nutzer über nicht verwaltete Mobilgeräte und ungesicherte Verbindungen eine Verbindung zum Netzwerk herstellen. Dies erfordert einen Paradigmenwechsel bei der Art und Weise, wie Nutzer und Geräte authentifiziert werden.

Drittparteien. Unternehmen sind heute stärker vernetzt als je zuvor. Viele Drittanbieter, einschließlich Cloud-Service-Provider und Produktanbieter, haben in gewissem Ausmaß Zugriff auf das Netzwerk eines Unternehmens, wodurch neue Schwachstellen und potenzielle Einstiegspunkte für Angreifer entstehen.

Was sind die Best Practices für die Netzwerksicherheit?

Zur Verbesserung der Netzwerksicherheit greifen IT-Teams zu Lösungen wie:

Multi-Faktor-Authentifizierung (MFA). Viele Sicherheitsverletzungen werden durch schwache, wiederverwendete oder kompromittierte Passwörter verursacht. MFA-Lösungen verhindern Sicherheitsverstöße, indem Nutzer zwei oder mehr Identifizierungsarten angeben müssen, um authentifiziert zu werden.

Schulungen zum Sicherheitsbewusstsein. Von der Verwendung schwacher Passwörter bis hin zum Klicken auf schädliche Links zeigen Nutzer häufig Verhalten, das die Netzwerksicherheit gefährdet. Durch Sensibilisierungsschulungen können Nutzer die von Angreifern häufig verwendeten Techniken erkennen und vermeiden, angemessene Sicherheitsmaßnahmen ergreifen und ihr Verhalten steuern.

Risikobewertung. Durch die Durchführung einer Cybersicherheitsrisikobewertung können Unternehmen ihre kritischsten Assets und die größten Risiken für die Sicherheit jedes Assets ermitteln. Anhand dieser Informationen können Administratoren Strategien und Investitionen zur Netzwerksicherheit priorisieren.

Management des Drittparteienrisikos. Viele Unternehmen sind Cyberangriffen zum Opfer gefallen, die ursprünglich auf ein Unternehmen innerhalb ihrer Lieferkette abzielten. Programme für das Risikomanagement bei Drittanbietern helfen Unternehmen, die größten Risikobereiche innerhalb ihrer Lieferantenbeziehungen zu erkennen und Maßnahmen zu ergreifen, um sie zu verringern.

Vorfallsreaktionspläne (IRP). Ein IRP ist eine Roadmap, mit der Sicherheitsteams und Unternehmen schnell handeln können, um den Schaden eines erfolgreichen Cyberangriffs oder Eindringens zu begrenzen.

Zugriff mit geringstmöglichen Berechtigungen. Bei der herkömmlichen Netzwerksicherheit erhielten Nutzer häufig umfassenden Zugriff auf Ressourcen innerhalb des Netzwerks. Dies ermöglichte Angreifern, die erfolgreich die Netzwerkverteidigung überwunden hatten, Zugriff auf Nutzerkonten und äußerst wertvolle Daten zu erhalten. Das Prinzip der geringstmöglichen Berechtigungen verleiht Nutzern, Anwendungen und Geräten nur Zugriff auf Ressourcen, die sie jeweils benötigen, um eine Aufgabe zu einem bestimmten Zeitpunkt auszuführen.

Zero Trust. Bei einem Zero-Trust-Sicherheitsansatz muss jeder Nutzer, jedes Gerät und jede Anwendung bei jeder Anfrage für den Zugriff auf IT-Ressourcen authentifiziert und autorisiert werden. Dies erschwert Hackern, die Zugriff auf einen Teil eines Netzwerks erhalten haben, die laterale Bewegung innerhalb des Netzwerks. Außerdem können Sicherheitsteams verdächtiges Verhalten schnell erkennen und den „Explosionsradius“ erfolgreicher Angriffe begrenzen.

Verschlüsselung. Verschlüsselung trägt dazu bei, Daten vor schädlichem Diebstahl oder unbeabsichtigten Datenlecks zu schützen.

Updates und Patches. Die Einführung eines regelmäßigen, optimalen Rhythmus für die Aktualisierung von Software und das Anwenden von Patches kann dazu beitragen, die Schwachstellen zu beseitigen, die Angreifer für den Netzwerkzugriff ausnutzen.

Nicht verwendete Software entfernen. Jede öffentlich zugängliche Anwendung bietet Hackern eine weitere Möglichkeit, in die Verteidigung einzudringen. Durch das Entfernen ungenutzter Apps können Sicherheitsteams die Angriffsfläche reduzieren und Schwachstellen beseitigen.

Häufige Backups. Daten sollten häufig an externen Standorten gesichert werden, die vor Cyberbedrohungen wie Ransomware sowie vor Naturkatastrophen oder Ausfällen des zentralen Rechenzentrums geschützt sind.

FAQs

Während Netzwerksicherheitslösungen darauf ausgelegt sind, Bedrohungen im Netzwerktraffic abzuwehren und Angreifer am Zugriff auf das Netzwerk zu hindern, konzentriert sich die Anwendungssicherheit auf die Abwehr von Bedrohungen für internetbasierte Anwendungen und APIs (Application Programming Interfaces). Anwendungssicherheitslösungen helfen dabei, Schwachstellen im Code sowie Fehlkonfigurationen zu ermitteln und zu beheben und sich vor den Bedrohungen zu schützen, die in der OWASP Top 10-Liste aufgeführt sind. Anwendungssicherheit erfolgt sowohl auf Entwicklungsebene als auch in Produktionsumgebungen.

Netzwerksicherheit schützt Daten, Anwendungen und Ressourcen auf Netzwerkebene, indem Bedrohungen im Netzwerktraffic blockiert und Angreifer am unbefugten Zugriff gehindert werden.

Cloudsicherheit dient dem Schutz von Cloudumgebungen, einschließlich Cloudinfrastruktur, die von Drittanbietern verwaltet wird. In diesem Kontext umfasst Cloudsicherheit die Netzwerksicherheit, ist aber auch dazu gedacht, Server, Container, Anwendungen und Services in Cloud-Ökosystemen zu schützen.