A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, a inteligência avançada contra ameaças e a equipe de operações globais oferecem defesa completa para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresas globais confiam na Akamai para obter a confiabilidade, a escala e a experiência líderes do setor necessárias para expandir seus negócios com confiança.

A segurança de rede é uma área de cibersegurança dedicada a proteger redes de computadores contra ciberameaças, invasões e violações. O objetivo principal da segurança de rede é empregar medidas de segurança que impeçam o acesso não autorizado à rede de TI de uma organização ou a seus vários componentes, permitindo ao mesmo tempo que usuários legítimos acessem os recursos de que precisam sem demora.

O que é segurança de rede e como funciona?

As redes de TI atuais são cada vez mais complexas e altamente distribuídas, tornando a segurança de rede mais importante do que nunca. Ao combinar várias camadas de defesa, a segurança de rede envolve uma variedade de soluções de software e hardware juntamente com políticas, processos e melhores práticas necessárias para manter os recursos da rede protegidos contra atacantes.

Quais são os tipos de segurança de rede?

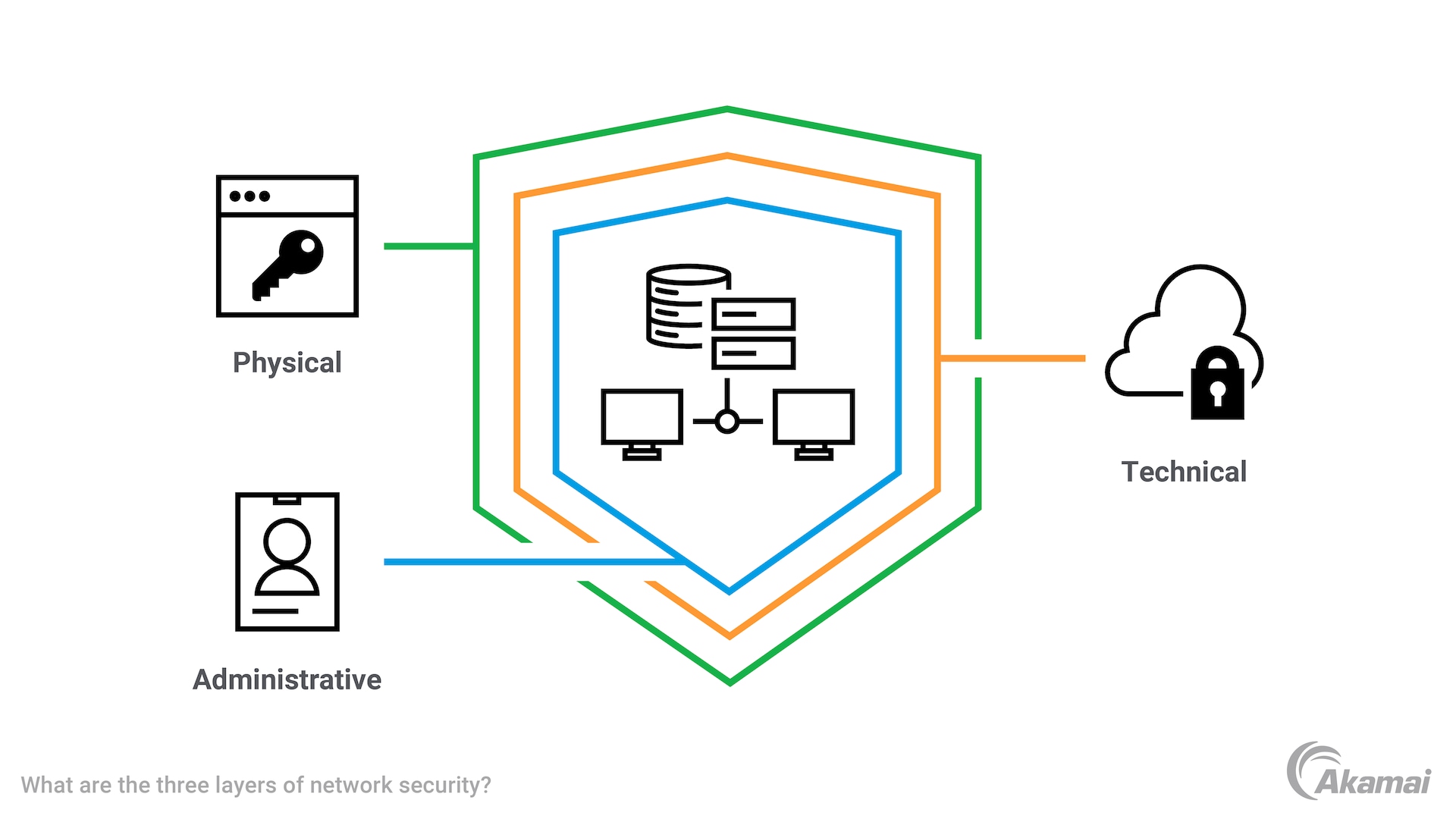

A segurança de rede normalmente envolve três camadas de controles: físico, técnico e administrativo.

Os controles de segurança física impedem que indivíduos não autorizados acessem o hardware que sustenta uma rede, incluindo roteadores e cabeamento em data centers. Os controles de segurança física podem incluir fechaduras, autenticação biométrica e controle físico de acesso.

Os controles técnicos de segurança protegem dados armazenados na rede ou em trânsito para dentro e fora dela. Controles técnicos são projetados tanto para bloquear acesso por pessoal não autorizado quanto por agentes maliciosos internos.

Os controles administrativos são as políticas e processos de segurança que autenticam usuários, governam seu comportamento, gerenciam seu nível de acesso e permitem que administradores de TI implementem mudanças na infraestrutura da rede.

Diagrama ilustrando as três camadas de segurança de rede

Diagrama ilustrando as três camadas de segurança de rede

Quais são as ameaças à segurança de rede?

As ameaças comuns à segurança de rede incluem:

Problemas de autenticação. Quando usuários, dispositivos e aplicações não são devidamente ou corretamente autenticados, hackers podem facilmente obter acesso não autorizado a recursos da rede.

Ataques de injeção. Os invasores podem usar injeção de comandos de sistema operacional ou injeção de SQL para forçar uma aplicação ou servidor a executar ações não autorizadas que comprometem a rede.

Falta de criptografia. Quando dados não criptografados são proposital ou acidentalmente expostos, eles podem ser facilmente lidos ou acessados por indivíduos maliciosos ou pelo público em geral.

Ataque de malware. Os invasores frequentemente obtêm acesso a redes infectando dispositivos de rede com software malicioso (malware) que se espalha facilmente de um dispositivo para outro. O malware pode executar uma ampla gama de ações maliciosas, como exfiltrar dados, causar interrupções ou lançar ataques maiores.

Ataques de senha. Os hackers frequentemente obtêm acesso a redes explorando senhas fracas ou reutilizadas, ou senhas que foram expostas em uma violação de dados. Hackers também podem acessar redes adivinhando ou quebrando senhas.

Engenharia social. Os ataques de engenharia social, como phishing ou spear phishing, usam engano para induzir usuários a compartilhar informações confidenciais, como credenciais de login ou números de contas de cartão de crédito.

Vírus. Os vírus são arquivos maliciosos que se espalham de um dispositivo ou aplicação para outro a fim de corromper ou destruir dados, ou alterar código de formas maliciosas.

Cavalo de Troia. Um Cavalo de Troia é um tipo de vírus que cria um backdoor, permitindo que hackers acessem um sistema de computador.

Ransomware. O ransomware é um tipo de malware que criptografa arquivos em redes e dispositivos, impedindo que usuários acessem dados ou aplicações. Ransomware permite que cibercriminosos exijam um resgate em troca de uma chave de descriptografia.

Negação de serviço. Em ataques de negação de serviço (DoS) e negação de serviço distribuída (DDoS), hackers fazem com que servidores ou outros recursos de rede desacelerem ou travem ao sobrecarregá-los com solicitações maliciosas. Como resultado, os servidores não conseguem mais fornecer serviço a usuários ou solicitações legítimas.

Quais são as tecnologias de segurança de rede?

A segurança de rede abrange uma ampla variedade de tecnologias e soluções.

Firewalls. Os firewalls monitoram tráfego que entra ou sai de uma rede e usam políticas de segurança para bloquear, colocar em quarentena ou sinalizar qualquer tráfego considerado suspeito.

Segmentação. A segmentação de rede divide uma rede em segmentos menores, permitindo que administradores implementem controles e políticas de segurança mais granulares. Ferramentas como microssegmentação definida por software podem até proteger workloads e ativos individuais para impedir acesso não autorizado ou movimento lateral.

Software antivírus. Para mitigar vírus, soluções antivírus examinam tráfego de rede em busca de assinaturas conhecidas que indiquem atividade maliciosa, com base em inteligência contra ameaças constantemente atualizada.

Controle de acesso à rede. Ao limitar o acesso à rede a usuários, grupos e dispositivos específicos, organizações podem impedir o uso não autorizado de recursos da rede.

Antimalware. A tecnologia antimalware detecta, remove e bloqueia malware, como Cavalos de Troia, ransomware, spyware e adware.

Proteção contra vazamento de dados (DLP). As soluções de DLP classificam ativos de dados dentro da organização, identificam os mais importantes e em risco, gerenciam políticas sobre quem pode acessar e usar esses ativos e monitoram atividades para bloquear comportamentos suspeitos.

Segurança de e-mail. As soluções de segurança de e-mail monitoram tanto o conteúdo quanto os metadados de mensagens de e-mail para identificar e bloquear malware e ataques de phishing que comumente usam e-mail como vetor.

Sistemas de detecção de intrusão (IDS) e sistemas de prevenção de invasão (IPS). As soluções IDS e IPS detectam e bloqueiam tentativas não autorizadas de acessar a rede.

Informações de segurança e plataformas de gerenciamento de eventos (SIEM). As soluções de SIEM coletam e agregam dados de ferramentas de segurança internas para revelar e alertar administradores de rede sobre comportamentos suspeitos.

VPN. Uma VPN (rede privada virtual) usa protocolos de tunelamento para criptografar dados transmitidos por uma rede desprotegida. VPNs podem ser usadas para habilitar acesso remoto para colaboradores trabalhando fora do escritório.

Orquestração, automação e resposta de segurança (SOAR). As soluções de SOAR coletam e analisam dados de segurança e permitem que administradores definam e executem respostas automatizadas a ciberameaças específicas.

Detecção e resposta de rede (NDR). As plataformas de NDR usam IA e aprendizado de máquina para monitorar tráfego de rede e identificar atividades suspeitas ou anômalas.

Segurança de pontos de extremidade. Cada dispositivo conectado a uma rede é um alvo em potencial para atacantes. As soluções de segurança de ponto de extremidade permitem que equipes protejam rapidamente contra malware e outras ameaças em diversos dispositivos.

Detecção e resposta estendida (XDR). Uma plataforma de XDR é uma arquitetura aberta que integra uma variedade de ferramentas de segurança para unificar esforços de segurança em várias camadas, incluindo usuários, aplicações, workloads em nuvem, dados, pontos de extremidade e e-mail. As plataformas de XDR permitem que soluções diversas trabalhem juntas mais facilmente.

Por que a segurança da rede é importante?

A segurança de rede ajuda organizações a mitigar vários tipos de risco.

Riscos financeiros. Uma violação de dados bem-sucedida pode facilmente custar milhões de dólares a uma empresa em perda de produtividade, multas e penalidades, além do custo de mitigar ataques e recuperar dados.

Risco operacional. Ciberataques frequentemente interrompem operações de negócios derrubando redes, servidores e aplicações. Como resultado, colaboradores e clientes deixam de ter acesso a dados, serviços e aplicações dos quais dependem, fazendo com que operações desacelerem ou parem completamente.

Risco regulatório. Governos ao redor do mundo promulgaram regulamentações que exigem que organizações tomem precauções para proteger dados privados e confidenciais de clientes, pacientes e cidadãos. Quando empresas falham em proteger adequadamente suas redes, podem incorrer em multas regulatórias e ações legais.

Risco de negócios. Quando uma rede é comprometida, toda a propriedade intelectual e planos de negócios dentro dela também podem ser comprometidos. Isso pode levar a perdas significativas de negócios, bem como a danos à vantagem competitiva.

Quais são os benefícios da segurança de rede?

A segurança de rede permite que organizações e equipes de segurança:

Defendam contra ciberameaças. As soluções de segurança de rede protegem a rede, os usuários e os dados contra uma ampla variedade de ciberameaças e evitam os tipos de violações que podem resultar em perdas dispendiosas de dados, receita, negócios e reputação.

Garantam a continuidade dos negócios. A segurança de rede garante a disponibilidade e o desempenho contínuos da rede e garante que as empresas, os usuários e as aplicações tenham acesso aos recursos de que precisam.

Mantenham a privacidade. As soluções de segurança de rede são críticas para prevenir violações de segurança que possam expor dados confidenciais, segredos comerciais, registros financeiros, informações pessoalmente identificáveis (PII) e outras informações sensíveis.

Garantir a conformidade. A segurança de rede ajuda organizações a cumprir muitos frameworks regulatórios, como PCI DSS, GDPR e HIPAA.

O que são os desafios da segurança de rede?

Manter a segurança de rede é frequentemente dificultado por vários fatores.

Vetores de ataque em rápida evolução. À medida que tecnologias evoluem e redes se tornam mais complexas, hackers inevitavelmente encontram novas maneiras de penetrar defesas de rede. As equipes de segurança devem monitorar constantemente a rede em busca de ameaças conhecidas, bem como novos e emergentes vetores de ataque.

Comportamento do usuário. Muitas equipes de segurança acham desafiador fazer com que usuários sigam políticas de segurança e melhores práticas, especialmente quando essas medidas exigem etapas adicionais ou tempo extra que distraem usuários de seu trabalho.

Equipes de trabalho remotas. A tendência em direção a forças de trabalho móveis e colaboradores que trabalham de qualquer lugar significa que mais usuários estão se conectando à rede usando dispositivos móveis não gerenciados e conexões não seguras. Isso exige uma mudança de paradigma na forma como usuários e dispositivos são autenticados.

Terceiros. Hoje, as organizações estão mais interconectadas do que nunca. Muitos terceiros, incluindo provedores de serviços em nuvem e fornecedores de produtos, têm certo nível de acesso à rede de uma organização, criando novas vulnerabilidades e possíveis pontos de entrada para invasores.

Quais são as práticas recomendadas para segurança de rede?

Para melhorar a segurança de rede, equipes de TI podem adotar soluções como:

MFA (autenticação multifator). Muitas violações são causadas por senhas fracas, reutilizadas ou comprometidas. As soluções de MFA previnem violações exigindo que usuários apresentem duas ou mais formas de identificação para serem autenticados.

Treinamento de conscientização sobre segurança. Desde usar senhas fracas até clicar em links maliciosos, usuários frequentemente tomam ações que comprometem a segurança da rede. O treinamento de conscientização ajuda usuários a reconhecer e evitar as técnicas comumente usadas por atacantes e a adotar higiene e comportamentos de segurança adequados.

Avaliação de riscos. Realizar uma avaliação de risco de cibersegurança permite que organizações identifiquem seus ativos mais críticos e os maiores riscos à segurança de cada ativo. Essas informações ajudam administradores a priorizar estratégias e investimentos em segurança de rede.

Gerenciamento de risco de terceiros. Muitas empresas foram vítimas de ciberataques que inicialmente tiveram como alvo uma empresa dentro de sua cadeia de suprimentos. Os programas de gerenciamento de risco de terceiros ajudam organizações a identificar as maiores áreas de risco dentro de seus relacionamentos com fornecedores e a tomar medidas para mitigá-los.

Planos de resposta a incidentes (IRP). Um IRP é um roteiro que permite que equipes de segurança e organizações ajam rapidamente para limitar os danos de um ciberataque ou intrusão bem-sucedidos.

Acesso com privilégio mínimo. Na segurança de rede tradicional, usuários frequentemente recebiam amplo acesso a recursos dentro da rede. No entanto, isso permitia que atacantes que tivessem rompido defesas de perímetro obtivessem acesso a contas de usuário e dados altamente valiosos. O princípio de menor privilégio fornece a usuários, aplicações e dispositivos acesso apenas aos recursos de que precisam para executar uma tarefa em um dado momento.

Zero Trust. Uma abordagem de segurança Zero Trust exige que todo usuário, dispositivo e aplicação seja autenticado e autorizado em cada solicitação de acesso a recursos da rede. Isso torna muito mais difícil para hackers que tenham obtido acesso a uma parte da rede se moverem lateralmente dentro dela. Também permite que equipes de segurança identifiquem rapidamente comportamentos suspeitos e limitem o “raio de explosão” de ataques bem-sucedidos.

Criptografia. A criptografia ajuda a proteger dados contra exposição por roubo malicioso ou vazamentos acidentais.

Atualizações e correções. Adotar uma cadência regular e otimizada para atualização de software e aplicação de patches pode ajudar a eliminar as vulnerabilidades que atacantes exploram para obter acesso à rede.

Descontinuar software não utilizado. Cada aplicação exposta publicamente dá aos hackers outra oportunidade de penetrar defesas. Ao descartar aplicativos não usados, equipes de segurança podem reduzir a superfície de ataque e eliminar vulnerabilidades.

Backups frequentes. Dados devem ser frequentemente copiados para locais externos que estejam protegidos contra ciberameaças como ransomware, bem como contra desastres naturais ou falhas em um data center central.

Perguntas frequentes

Embora as soluções de segurança de rede sejam projetadas para mitigar ameaças no tráfego de rede e impedir que atacantes acessem a rede, segurança de aplicações se concentra em defender contra ameaças a aplicações expostas à internet e interfaces de programação de aplicativos (APIs). As soluções de segurança de aplicações ajudam a identificar e mitigar vulnerabilidades em código, bem como erros de configuração de segurança, e a defender contra as ameaças incluídas na lista Top 10 do OWASP. A segurança de aplicações ocorre tanto no nível de desenvolvimento quanto em ambientes de produção.

A segurança de rede é projetada para proteger dados, aplicações e recursos no nível da rede, bloqueando ameaças dentro do tráfego de rede e impedindo que atacantes obtenham acesso não autorizado.

A segurança em nuvem é destinada a proteger ambientes de nuvem, incluindo infraestrutura de nuvem gerenciada por provedores terceirizados. Nesse contexto, segurança em nuvem inclui segurança de rede, mas também é voltada para proteger servidores, contêineres, aplicações e serviços em ecossistemas de nuvem.