Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

La sécurité des réseaux est un domaine de la cybersécurité dédié à la protection des réseaux informatiques contre les cybermenaces, les intrusions et les violations. L'objectif principal de la sécurité réseau est d'utiliser des mesures de sécurité qui empêchent l'accès non autorisé au réseau informatique d'une entreprise ou à ses divers composants, tout en permettant aux utilisateurs légitimes d'accéder aux ressources dont ils ont besoin sans délai.

Comment fonctionne la sécurité de la sécurité du réseau ?

Les réseaux informatiques d'aujourd'hui sont de plus en plus complexes et hautement distribués, ce qui rend la sécurité du réseau plus importante que jamais. Combinant plusieurs couches de défense, la sécurité réseau implique une variété de solutions logicielles et matérielles, ainsi que des règles, des processus et des meilleures pratiques nécessaires pour protéger les ressources réseau contre les pirates.

Quels sont les types de sécurité réseau ?

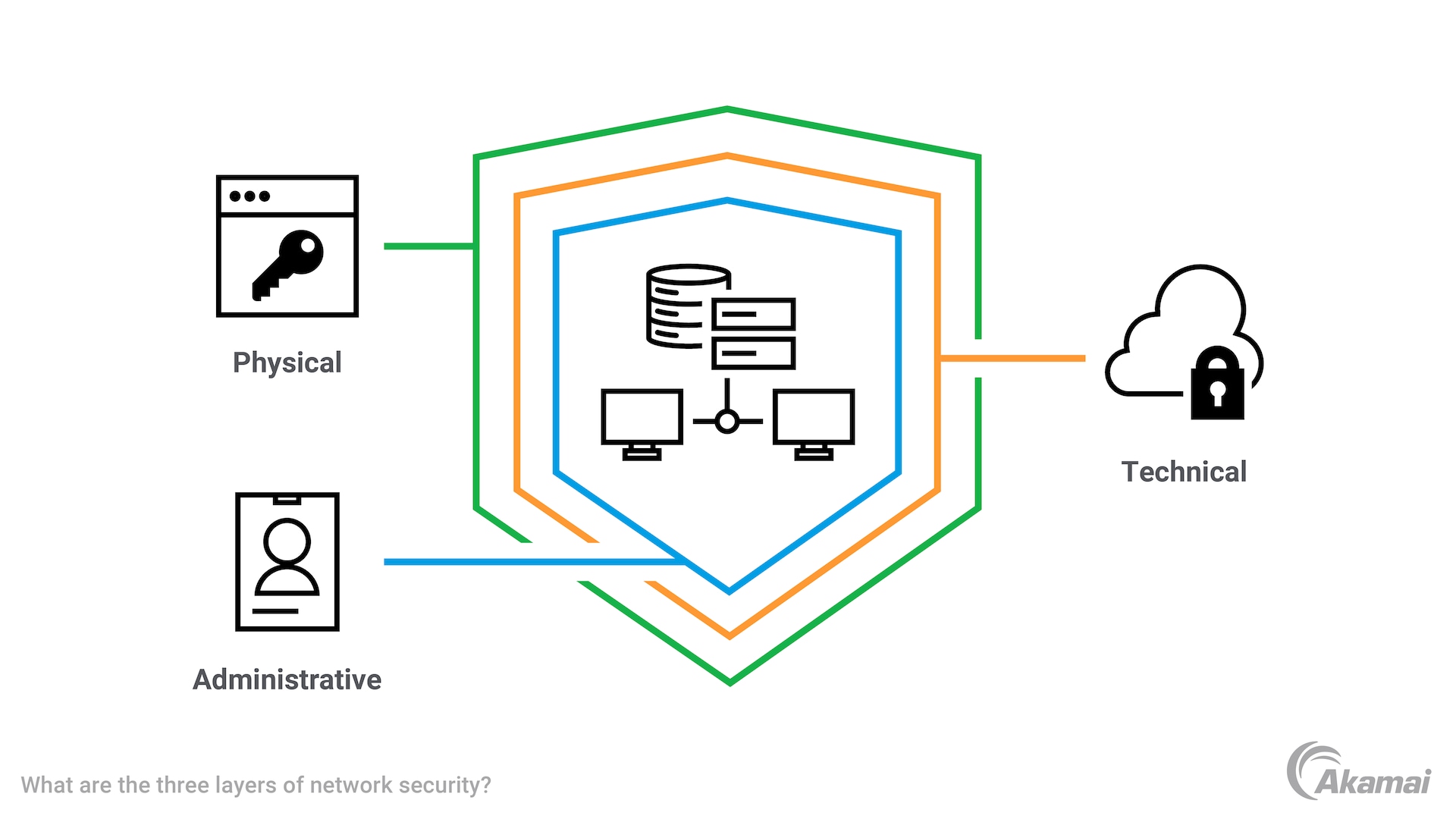

La sécurité réseau implique généralement trois couches de contrôles : physique, technique et administratif.

Les contrôles de sécurité physique empêchent les personnes non autorisées d'accéder au matériel qui alimente un réseau, y compris les routeurs et le câblage dans les centres de données. Les contrôles de sécurité physique peuvent inclure des verrous, une authentification biométrique et un contrôle d'accès physique.

Les contrôles de sécurité techniques protègent les données stockées sur le réseau ou entrant et sortant du réseau. Les contrôles techniques sont conçus à la fois pour bloquer l'accès du personnel non autorisé et des initiés malveillants.

Les contrôles administratifs sont les stratégies et les processus de sécurité qui authentifient les utilisateurs, régissent leur comportement, gèrent leur niveau d'accès et permettent aux administrateurs informatiques de mettre en œuvre des modifications de l'infrastructure réseau.

Schéma illustrant les trois couches de sécurité réseau

Schéma illustrant les trois couches de sécurité réseau

Quelles sont les menaces pour la sécurité du réseau ?

Les menaces courantes pour la sécurité du réseau incluent :

Problèmes d'authentification. Lorsque les utilisateurs, les terminaux et les applications ne sont pas authentifiés de manière appropriée ou précise, les pirates peuvent facilement obtenir un accès non autorisé aux ressources réseau.

Attaques par injection. Les attaquants peuvent utiliser l'injection de commandes du système d'exploitation ou l'injection SQL pour amener une application ou un serveur à exécuter des actions non autorisées qui compromettent le réseau.

Manque de chiffrement. Lorsque des données non chiffrées sont exposées délibérément ou accidentellement, elles peuvent être facilement lues ou consultées par des personnes malveillantes ou le grand public.

Attaques par logiciels malveillants. Les pirates accèdent souvent aux réseaux en infectant les terminaux réseau avec des logiciels malveillants (logiciels malveillants) qui se propagent facilement d'un terminal à un autre. Les logiciels malveillants peuvent exécuter un large éventail d'actions malveillantes telles que l'exfiltration de données, la perturbation ou le lancement d'attaques de plus grande envergure.

Attaques par mot de passe. Les pirates accèdent fréquemment aux réseaux en exploitant des mots de passe faibles ou réutilisés, ou des mots de passe exposés lors d'une violation de données. Les pirates informatiques peuvent également accéder aux réseaux en devinant ou en piratant des mots de passe.

Ingénierie sociale. Les attaques d'ingénierie sociale telles que l'hameçonnage ou l'hameçonnage ciblé ont recours à la tromperie pour inciter les utilisateurs à partager des informations confidentielles telles que des identifiants de connexion ou des numéros de comptes bancaires.

Virus. Les virus sont des fichiers malveillants qui se propagent d'un terminal ou d'une application à un(e) autre pour corrompre ou détruire des données, ou modifier le code de manière malveillante.

Les chevaux de Troie. Un cheval de Troie est un type de virus qui crée une porte dérobée permettant aux pirates d'accéder à un système informatique.

Ransomware. Le ransomware est un type de logiciel malveillant qui chiffre les fichiers sur les réseaux et les terminaux, empêchant ainsi les utilisateurs d'accéder aux données ou aux applications. Les ransomware permettent aux cybercriminels d'exiger une rançon en échange d'une clé de déchiffrement.

Déni de service. Dans les attaques par déni de service (DoS) et les attaques par déni de service distribué (DDoS), les pirates ralentissent ou bloquent les serveurs ou d'autres ressources réseau en les submergeant de requêtes malveillantes. Par conséquent, les serveurs ne peuvent plus fournir de service aux utilisateurs ou aux requêtes légitimes.

Quelles sont les technologies de sécurité réseau ?

La sécurité réseau englobe un large éventail de technologies et de solutions.

Pare-feux. Les pare-feux surveillent le trafic entrant ou sortant d'un réseau et utilisent des stratégies de sécurité pour bloquer, mettre en quarantaine ou signaler tout trafic jugé suspect.

Segmentation. La segmentation du réseau partitionne un réseau en segments plus petits, ce qui permet aux administrateurs de mettre en œuvre des contrôles et des règles de sécurité plus granulaires. Des outils tels que la microsegmentation logicielle peuvent même protéger les charges de travail et les ressources individuelles pour empêcher tout accès non autorisé ou tout mouvement latéral.

Logiciel antivirus. Pour atténuer les virus, les solutions antivirus analysent le trafic réseau à la recherche de signatures connues indiquant une activité malveillante, en se basant sur des informations sur les menaces constamment mises à jour.

Contrôle d'accès réseau. En limitant l'accès au réseau à des utilisateurs, des groupes et des terminaux spécifiques, les entreprises peuvent empêcher l'utilisation non autorisée des ressources réseau.

Logiciels anti malware. La technologie de protection contre les malware détecte, supprime et bloque les malware tels que les chevaux de Troie, les ransomware, les logiciels espions et les logiciels publicitaires.

Prévention des fuites de données (DLP). Les solutions DLP classent les ressources de données au sein de l'entreprise, identifient les ressources les plus importantes et les plus exposées aux risques, gèrent les règles relatives aux personnes autorisées à accéder à ces ressources et à les utiliser, et surveillent l'activité pour bloquer les comportements suspects.

Sécurité des e-mails. Les solutions de sécurité des e-mails surveillent à la fois le contenu et les métadonnées des e-mails afin d'identifier et de bloquer les malware et les attaques par hameçonnage qui utilisent généralement le courrier électronique comme vecteur d'attaque.

Systèmes de détection d'intrusion (IDS) et systèmes de prévention des intrusions (IPS). Les solutions IDS et IPS détectent et bloquent les tentatives non autorisées d'accès au réseau.

Plateformes de gestion des informations et des événements de sécurité (SIEM). Les solutions SIEM collectent et regroupent les données des outils de sécurité internes pour détecter et alerter les administrateurs réseau en cas de comportement suspect.

VPN. Un réseau privé virtuel (VPN) utilise des protocoles de tunnellisation pour chiffrer les données transmises sur un réseau non sécurisé. Les VPN peuvent être utilisés pour permettre l'accès à distance aux employés travaillant en dehors du bureau.

Technologie d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR). Les solutions SOAR collectent et analysent les données de sécurité et permettent aux administrateurs de sécurité de définir et d'exécuter des réponses automatisées à des cybermenaces spécifiques.

Détection et réponse du réseau (NDR). Les plateformes NDR utilisent l'IA et l'apprentissage automatique pour surveiller le trafic réseau et détecter les activités suspectes ou anormales.

Sécurité des points de terminaison. Chaque terminal connecté à un réseau est une cible potentielle pour les attaquants. Les solutions de sécurité des points de terminaison permettent aux équipes de protéger rapidement les malware et autres menaces sur divers terminaux.

Découverte et réponse étendue (XDR). Une plateforme XDR est une architecture ouverte qui intègre une gamme d'outils de sécurité pour unifier les efforts de sécurité sur plusieurs couches, y compris les utilisateurs, les applications, les charges de travail dans le cloud, les données, les points de terminaison et la messagerie électronique. Les plateformes XDR permettent à diverses solutions de fonctionner ensemble plus facilement.

Pourquoi la sécurité réseau est-elle importante ?

La sécurité réseau aide les entreprises à limiter plusieurs types de risques.

Risque financier. Une violation de données réussie peut facilement coûter des millions de dollars à une entreprise en perte de productivité, en amendes et pénalités, ainsi qu'en coût d'atténuation des attaques et de récupération des données.

Risque opérationnel. Les cyberattaques perturbent fréquemment les opérations commerciales en mettant hors service les réseaux, les serveurs et les applications. Par conséquent, les employés et les clients n'ont plus accès aux données, aux services et aux applications sur lesquels ils comptent, ce qui ralentit ou interrompt complètement les opérations.

Risque réglementaire. Les gouvernements du monde entier ont adopté des réglementations qui exigent des entreprises qu'elles prennent des précautions pour protéger les données privées et sensibles des clients, des patients et des citoyens. Si les entreprises ne parviennent pas à protéger correctement leurs réseaux, elles peuvent être passibles d'amendes réglementaires et de poursuites judiciaires.

Risque commercial. Lorsqu'un réseau est compromis, tous les plans de propriété intellectuelle et d'entreprise qu'il contient peuvent également être compromis. Cela peut entraîner des pertes commerciales importantes et nuire à l'avantage concurrentiel.

Quels sont les avantages de la sécurité réseau ?

La sécurité réseau permet aux entreprises et aux équipes de sécurité de :

Se protéger contre les cybermenaces. Les solutions de sécurité réseau protègent le réseau, les utilisateurs et les données contre un large éventail de cybermenaces et préviennent les types de violations qui peuvent entraîner des pertes coûteuses en termes de données, de revenus, d'activité et de réputation.

Assurer la continuité de l'activité. La sécurité du réseau garantit la disponibilité et les performances continues du réseau, et garantit que les entreprises, les utilisateurs et les applications ont accès aux ressources dont ils ont besoin.

Préserver la confidentialité. Les solutions de sécurité réseau sont essentielles pour prévenir les failles de sécurité susceptibles d'exposer des données confidentielles, des secrets commerciaux, des dossiers financiers, des informations personnelles identifiables (PII) et d'autres informations sensibles.

Garantir la conformité : La sécurité réseau aide les entreprises à se conformer à de nombreux cadres réglementaires, tels que PCI DSS, RGPD et HIPAA.

Quels sont les défis de la sécurité réseau ?

Le maintien de la sécurité du réseau est souvent rendu plus difficile par plusieurs facteurs.

Vecteurs d'attaque en constante évolution. À mesure que les technologies évoluent et que les réseaux deviennent plus complexes, les pirates trouvent inévitablement de nouveaux moyens de pénétrer les défenses réseau. Les équipes en charge de la sécurité doivent surveiller en permanence le réseau à la recherche de menaces connues mais aussi de vecteurs d'attaque nouveaux et émergents.

Comportement de l'utilisateur. De nombreuses équipes de sécurité trouvent difficile d'amener les utilisateurs à respecter les règles de sécurité et les meilleures pratiques, en particulier lorsque ces mesures nécessitent des étapes supplémentaires ou du temps supplémentaire qui distraient les utilisateurs de leur travail.

Collaborateurs à distance. La tendance à la mobilité des employés et au travail en tout lieu signifie que davantage d'utilisateurs se connectent au réseau à l'aide de terminaux mobiles non gérés et de connexions non sécurisées. Cela nécessite un changement de paradigme dans la façon dont les utilisateurs et les terminaux sont authentifiés.

Tiers. Les entreprises d'aujourd'hui sont plus interconnectées que jamais. De nombreux tiers, y compris les fournisseurs de services cloud et les fournisseurs de produits, ont un certain accès au réseau d'une entreprise, ce qui crée de nouvelles vulnérabilités et des points d'entrée potentiels pour les attaquants.

Quelles sont les meilleures pratiques en matière de sécurité du réseau ?

Pour améliorer la sécurité du réseau, les équipes informatiques peuvent adopter des solutions telles que les suivantes :

Authentification multifactorielle (MFA). De nombreuses violations sont causées par des mots de passe faibles, réutilisés ou compromis. Les solutions d'authentification multifactorielle empêchent les violations en exigeant des utilisateurs qu'ils présentent au moins deux formes d'identification pour être authentifiés.

Formations de sensibilisation à la sécurité. De l'utilisation de mots de passe faibles au clic sur des liens malveillants, les utilisateurs prennent souvent des mesures qui compromettent la sécurité du réseau. La formation de sensibilisation aide les utilisateurs à reconnaître et à éviter les techniques couramment utilisées par les pirates et à adopter des comportements et des règles de sécurité appropriées.

Évaluation des risques. La réalisation d'une évaluation des risques liés à la cybersécurité permet aux entreprises d'identifier leurs ressources les plus critiques et les plus grands risques pour la sécurité de chaque ressource. Ces informations aident les administrateurs à hiérarchiser les stratégies et les investissements de sécurité réseau.

Gestion des risques par des tiers. De nombreuses entreprises sont tombées en proie à des cyberattaques qui ont initialement ciblé une entreprise au sein de leur chaîne d'approvisionnement. Les programmes de gestion des risques tiers aident les entreprises à identifier les principaux domaines de risque dans leurs relations avec les fournisseurs et à prendre des mesures pour les atténuer.

Plans de réponse aux incidents (IRP). Un IRP est une feuille de route qui permet aux équipes de sécurité et aux organisations de prendre des mesures rapides pour limiter les dommages causés par une cyberattaque ou une intrusion réussie.

Accès de moindre privilège. Dans le cadre de la sécurité réseau traditionnelle, les utilisateurs bénéficiaient souvent d'un accès étendu aux ressources du réseau. Cependant, cela a permis aux attaquants qui avaient réussi à franchir les défenses du périmètre d'accéder aux comptes utilisateur et à des données très précieuses. Le principe du moindre privilège permet aux utilisateurs, aux applications et aux terminaux d'accéder uniquement aux ressources dont ils ont besoin pour effectuer une tâche à un moment donné.

Zero Trust. Une approche Zero Trust de la sécurité exige que chaque utilisateur, terminal et application soit authentifié et autorisé à chaque demande d'accès aux ressources du réseau. Il est donc beaucoup plus difficile pour les pirates qui ont accédé à une partie d'un réseau de se déplacer latéralement à l'intérieur de celui-ci. Cette approche permet également aux équipes de sécurité d'identifier rapidement les comportements suspects et de limiter le « rayon d'explosion » des attaques réussies.

Chiffrement. Le chiffrement aide à protéger les données contre les vols malveillants ou les fuites involontaires.

Mises à jour et correctifs. Adopter une fréquence régulière et optimale pour mettre à jour les logiciels et appliquer des correctifs peut aider à éliminer les vulnérabilités que les attaquants exploitent pour accéder au réseau.

Logiciels inutilisés obsolètes. Chaque application publique offre aux pirates une autre opportunité de pénétrer les défenses. En éliminant les applications inutilisées, les équipes en charge de la sécurité peuvent réduire la surface d'attaque et éliminer les vulnérabilités.

Sauvegardes fréquentes. Les données doivent être fréquemment sauvegardées sur des emplacements hors site protégés contre les cybermenaces telles que les ransomware, ainsi que contre les catastrophes naturelles ou les pannes dans un centre de données central.

FAQ

Bien que les solutions de sécurité réseau soient conçues pour atténuer les menaces dans le trafic réseau et empêcher les pirates d'accéder au réseau, la sécurité des applications se concentre sur la défense contre les menaces pesant sur les applications en ligne et les interfaces de programmation d'applications (API). Les solutions de sécurité des applications aident à identifier et à atténuer les vulnérabilités dans le code ainsi que les erreurs de configuration de la sécurité, et à se défendre contre les menaces figurant dans la liste des 10 principaux éléments de l'OWASP. La sécurité des applications se produit à la fois au niveau du développement et dans les environnements de production.

La sécurité réseau est conçue pour protéger les données, les applications et les ressources au niveau du réseau en bloquant les menaces dans le trafic réseau et en empêchant les pirates d'obtenir un accès non autorisé.

La sécurité dans le cloud est destinée à protéger les environnements cloud, y compris l'infrastructure cloud gérée par des fournisseurs de services tiers. Dans ce contexte, la sécurité dans le cloud inclut la sécurité réseau, mais est également destinée à protéger les serveurs, les conteneurs, les applications et les services dans les écosystèmes cloud.